18 août 2023 Résilience numérique partie 2: situations et solutions locales

29 minutes de lectureLe 1er billet : mise à l’échelle des risques

Ce second billet de la série traite de la résilience numérique en situation locale normale à dégradée (personnelle, professionnelle, communale), nous sommes ici clairement sur des problématiques de cybersécurité. Je rappelle que je propose des prestations d'accompagnement sur ces questions de sécurité.

Je m'inspirerai des étapes de la méthode de sécurité opérationnelle militaire (OPSEC) ayant pour fonction la prévention des risques sur une structure si des informations sensibles sont acquises par un adversaire : identification des systèmes et informations à protéger, analyse des menaces et vulnérabilités, évaluation des risques (notamment les cyberattaques), planification opérationnelle et mise en place de solutions, avec un focus sur le cloud en tant que solution et source de risques (données, applications et services).

Je décrirai la mise en place de solutions concrètes avec un serveur informatique local d'applications professionnelles et personnelles.

OPSEC : OPerations SECurity

Identifier les spécificités et le périmètre concerné

Même si l'on peut appliquer des principes généraux et des bonnes pratiques de solutions de sécurité numérique en s'inspirant de configurations similaires, il est indispensable de prendre en considération le contexte propre à chacun au niveau local : environnement, infrastructures, activités, compétences, populations.

À l'échelle communale, il sera bon d'informer et mieux, faire participer les administrés au processus de diagnostic et de design de solutions : pour les conscientiser, les responsabiliser, fédérer, exploiter l'intelligence collective et faciliter le changement.

L'étendue géographique et la durée d'un évènement perturbateur de l'activité numérique vont bien sur être absolument déterminants en terme d'impact et de mesures à prendre en considération.

Je peux vous aider dans un cadre d'accompagnement professionnel

Que vous soyez une collectivité locale, un élu, une organisation souhaitant être accompagnée sur ces sujets de résilience numérique, directement liés aux questions de sécurité, de transition écologique, énergétique et d'inclusion, je suis à votre disposition, car je propose ce type de prestation, avec, selon les contextes et les besoins, la possibilité d'avoir recours à d'autres experts dans le domaine de la sécurité systémique, la cybersécurité et la mise en place de solutions techniques et organisationnelles.

Pierre Lannes | Ergonome conseil, Design et prévention des risques

Pierre Lannes | Ergonome conseil, Design et prévention des risques Identification des systèmes et informations à protéger

Première question : qu'avez vous à perdre ?

- Votre vie ? Votre sécurité et celle de vos proches ?

- L'accès aux secours ou aux soins ? Aux traitements dont vous avez besoin ?

- Vos biens ? L'accès et la sécurité de votre domicile ?

- Le contenu de votre compte en banque ?

- Votre liberté, indépendance et autonomie ?

- Votre travail, la possibilité de travailler ? La responsabilité de délivrer un service obligatoire, vital ?

- Votre carnet d'adresse ? Le lien avec les personnes qui vous sont chères ?

- La rentabilité et l'efficacité de votre service ou équipe ? La réussite et la capacité à livrer dans les temps ?

- Votre confort ?

- Votre existence administrative et les documents justifiants vos propriétés, votre patrimoine ?

- Votre intimité ? Votre réputation ? Les photos souvenirs sur votre smartphone ? Votre médiathèque ?

Cette liste est incomplète, non exhaustive et non hiérarchisée. À vous de faire la votre, et de mesurer les conséquences possibles de la perte de certaines informations et données. Les éléments de cette liste ont tous en commun de reposer tout ou partie sur des systèmes et données numériques et de pouvoir être mis en péril par des dysfonctionnements, l'absence de solutions alternatives ou de replis, pour telle ou/et telle cause que l'on identifiera et mesurera dans la prochaine partie.

Ce premier questionnement va permettre de lister tous les procédés, données et informations importantes et sensibles qui dépendent plus ou moins directement de systèmes informatiques et services numériques. Quelle est la forme des données (papier, données ?), emplacement (local, cloud, supports informatiques), leur redondance, qui y a accès et comment ? Ces données sont elles organisées ? Il y a-t-il des routines de sauvegardes ? À ce stade on doit être en mesure d'évaluer sa propre dépendance et son autonomie vis à vis du numérique.

Évaluation des risques : analyse des menaces et vulnérabilités

Principes généraux pour la classification des menaces et des vulnérabilités

Ce sont celles qui peuvent mettre en péril les systèmes et informations sensibles à protéger.

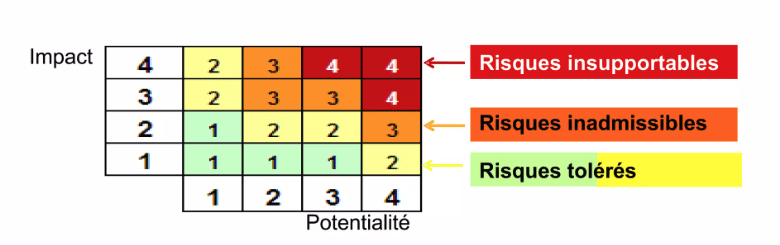

Ces menaces sont idéalement évaluées en ayant toujours en tête une échelle qui est une aide à la décision sur les actions à mener. Voici une échelle est sur 2 axes ; la potentialité (probabilité d'apparition), et la force / gravité des impacts. Elle guide également les choix et possibilités d'investissement pour faire face aux menaces.

La vulnérabilité est identifiée selon 3 paramètres : l’objet du risque (les systèmes et données sensibles déjà identifiées), ses causes (facteurs de risque, périls) et ses conséquences (résultat potentiel, gravité).

Mon but ici n’est pas de délivrer une méthodologie complète, mais de donner quelques pistes, et d'aller vers des exemples et solutions concrètes dans la suite de ce billet.

Contextes d'usages et risques sur les systèmes et données

Un système numérique ayant une passerelle avec internet (ce qui est le cas quasiment pour tous) le rend vulnérable aux attaques extérieures pouvant être menées à distance.

L'absence de plans efficaces de prévention des risques est évidemment un problème en soit face aux risques. Je préfère le rappeler, même si c'est une évidence.

Le contexte d'usage va faire varier les risques. Les systèmes numériques et leurs données peuvent être tout ou partiellement sédentaires ou mobiles, en particulier les smartphones et ordinateurs portables, ces derniers pouvant être utilisés dans des environnements plus ou moins hostiles. À l'inverse, de par leur nature mobile, ces appareils seront moins soumis à certains risques pour les systèmes sédentaires : des appareils branchés sur le secteur en permanence peuvent être soumis à des pannes, variations ou surtensions électriques rendants les appareils inopérants, pouvant les détruire, provoquer des pertes de données. Le lieu peut également subir un incident majeur (incendie, etc.).

A l'inverse, les appareils mobiles intégrant des batteries peuvent chauffer, s'enflammer, ou tout simplement se vider complètement, ce qui rend l'appareil indisponible.

Evidemment, les risques environnementaux impactent les systèmes, appareils et données numériques : risques naturels et technologiques, vétusté d'installations, inadaptation des infrastructures électrique et réseau en particulier. Un simple exemple avec des amis suisses, qui, lors d'un incendie de leur domicile, ont perdu la totalité de leur documents officiels, ce qui a rajouté des difficultés pour pouvoir justifier et remettre en route les services bancaires, assurances et autres démarches administratives après l'incendie. La question de la protection et de la redondance des données numériques se pose.

En bonus : l'autonomie énergétique

Il sera aussi intéressant de creuser la question de l'autonomie énergétique pour des appareils peu consommateurs comme les appareils numériques (en quantité réduite et certains sont moins gourmands que d'autres), avec l'usage de panneaux solaires, de mini-stations hydrauliques ou encore du petit éolien dans des zones très venteuses seulement, comme dans le département des Pyrénées-Orientales, qui permettront d'assurer la continuité de service et faire des économies.

Risques numériques / Cybersécurité / Cyberattaques

Les facteurs humains, négligences et désorganisation, absences ou mauvaise application de bonnes pratiques dans la gestion des systèmes informatiques, dans la manipulation des données peuvent être à l'origine des dommages.

La transformation numérique des entreprises, accélérée par la démocratisation du travail hybride (télétravail et présentiel dans l'entreprise), génère de nombreuses opportunités. Mais elle est aussi vectrice de l'augmentation des menaces, qui existent déjà avec les échanges de données à l'extérieur de l'entreprise.

Il convient de s'attarder sur les actes malveillants ou crapuleux, touchants à la violation de la confidentialité, atteinte à l’intégrité des données et à la disponibilité des services, mais aussi à l'intégrité physique des personnes. Car ils se multiplient.

PME et micro-entreprises sont les plus touchées, à l’origine de 69% des notifications de violations des données personnelles auprès de la CNIL (Source)

Citons :

- Killware : assassinat par intrusion informatique. En février 2021, un hacker a tenté de pirater le complexe de traitement des eaux d’Oldsmar en Floride. Le criminel a volontairement augmenté le niveau de produits chimiques potentiellement dangereux dans l’eau. Son but était de distribuer de l’eau contaminée aux habitants de tout l’État. Des attaques extrêmement sophistiques et ciblées pourraient par exemple provoquer l'arrêt cardiaque d'un individu via son Pacemaker connecté (ce ne sont hélas plus seulement des scénarios de films catastrophes ou de séries policières).

Lanceur d'alerte Info

Lanceur d'alerte Info - Le Phishing (ou hameçonnage) : tout le monde connaît ces emails se faisant passer pour une entreprise privée ou une administration afin d’obtenir des informations comme le login ou le mot de passe d’un utilisateur, ou qui l’encouragent à effectuer un paiement (frauduleux). 83% des entreprises auraient déjà été victime d’une tentative de phishing réussie, selon une étude américaine. À l’échelle mondiale, 57% des attaques de phishing auraient abouties en 2021 (Source).

- L’attaque DDoS paralysant les accès aux sites webs d'une entreprise ou une collectivité

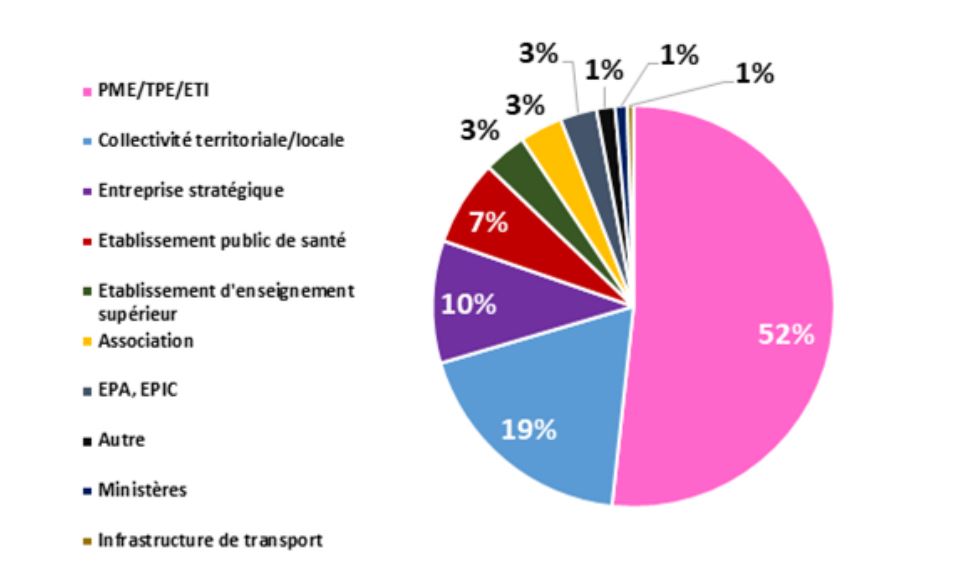

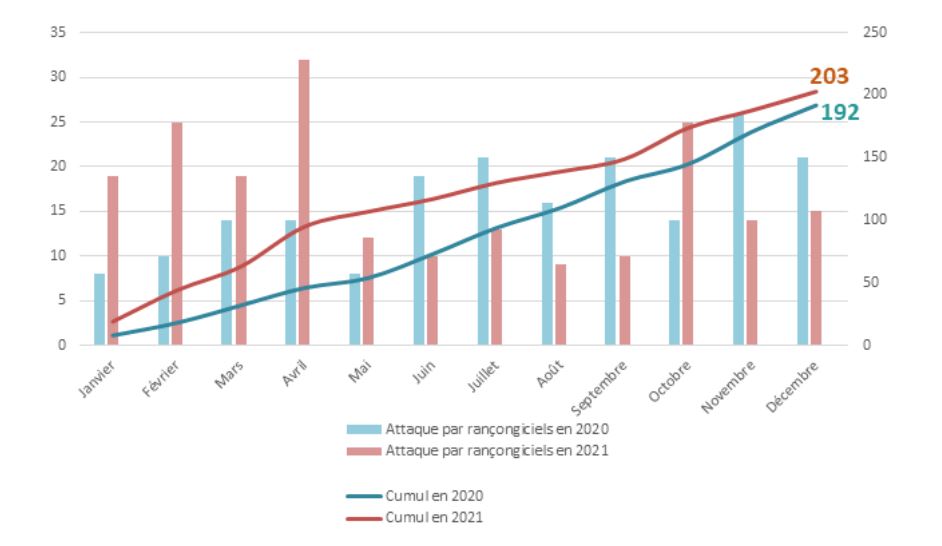

- Extorsion, ransomwares / rançongiciels ont été les attaques parmi les plus répandus en 2022, notamment par cyberattaques en volant ou cryptant les données et en demandant une rançon pour la restitution des données, et qui touche particulièrement les TPE, PME et ETI (entreprise de taille intermédiaire), 40 % des rançongiciels traités ou rapportés à l’ANSSI* en 2022, les collectivités territoriales (23 %) et les établissements publics de santé (10 %) Source.

(*) En France l'Agence nationale de la sécurité des systèmes d'information (ANSSI) est l'autorité nationale en matière de sécurité et de défense des systèmes d'information.

l’ANSSI en 2021

En 2017, l'attaque ransomware "NotPetya" a paralysé des systèmes informatiques dans le monde entier, touchant des entreprises, des institutions gouvernementales et des infrastructures critiques. Des entreprises ont perdu d'importantes données et ont été contraintes de payer des rançons pour récupérer leurs systèmes. Des mesures d'urgence ont été nécessaires pour isoler les systèmes infectés et empêcher la propagation.

Planification opérationnelle et mise en place de solutions

Solution du cloud et ses travers : souveraineté des données

Le cloud computing est à la fois une solution et un problème.

Les systèmes de cloud sont maintenant fournis depuis longtemps en standard et intégrés dans les systèmes d'exploitation des smartphones sous Google Android et Apple iOS et Mac OS, ou encore sur les micro-ordinateurs avec Microsoft Windows. Ils permettent de synchroniser les données locales des machines, fichiers, photos, vidéos, messageries et carnets d'adresses... entre elles et avec des serveurs distants.

Pour les professionnels et les entreprises, de nombreuses solutions existent dans le cloud : stockage, synchronisation et de sauvegarde de données, mais aussi applications dans le cloud (nous y reviendrons plus bas), etc.

Le cloud permet d'avoir des données à jour sur tous les appareils, et d'y accéder partout sur tout type d'appareils numériques, pouvoir mettre en pause une activité numérique et la reprendre ailleurs au même stade, pour changer en douceur de terminal en cas de remplacement : les configurations et données personnelles peuvent être réinstallées facilement.

Les données dans le cloud sont une sécurité en cas de perte, vol, incendies ou panne d'un appareil, les données pouvant être récupérées via leur copie sur une autre machine synchronisée, ou dans le cloud. À priori on a donc à faire à des systèmes améliorant notre résilience numérique. En principe.

Car il y a une contre-partie. C'est un énorme moyen de collecte des données personnelles, faisant l'objet d'espionnage (les scandales révélés par Wikileaks, Edward Snowden et bien d'autres lanceurs d'alerte en témoignent) mais surtout d'un énorme marché de collecte d'informations exploitées par les GAFAM (les géants Google, Apple, Facebook, Amazon, et Microsoft. Tous américains) à des fins de marketing, d'influence commerciales, politiques et idéologiques.

Une solution consiste à ne pas utiliser les services cloud de ces entreprises, mais choisir un autre prestataire indépendant, le plus fiable et transparent possible, avec des serveurs localisés dans un pays le plus exigent possible en terme de libertés individuelles (pas facile, je sais), en essayant de ne stocker rien de critique ou d’essentiel et utiliser un chiffrement à 2048 bits minimum. Encore une fois, aucun système n'est fiable à 100%, et tout système de protection peut être forcé. L'idée est de rendre difficile l'accès à vos données. Bien sur, le service distant peut devenir indisponible ou disparaitre, ce qui coupera l'accès à ces données. D'où l'idée d'avoir des données redondantes, à proximité.

J'ai été amené à signer des NDA (accord de non-divulgation ou de confidentialité) en travaillant sur des projets de recherche industrielle française, en me retrouvant avec la suite Google Apps comme outil de travail. La confidentialité des données serait garantie par Google, avec un hébergement sur des serveurs en Irlande. Oui. Bien sûr. L'espionnage industriel n'existe pas. Bien sûr.

Grandes capacités de stockage, cloud, infobésité et conséquences écologiques

Avec les progrès de la miniaturisation, les capacités technologiques, l'accès à internet à haut débit sans fil et l'ubiquité des smartphones, de nouveaux usages ont explosé, notamment la prise et le partage de photos et de vidéos. La gratuité et l'énorme espace de stockage disponible sur les appareils et dans le cloud ont pour conséquence l'accumulation et le stockage d'une quantité invraisemblable de fichiers photos et vidéos, que beaucoup de personnes partagent également sur des systèmes de messageries privées (fonctionnant aussi dans le cloud). Ils ne font pas de tri, continuent à accumuler des gigaoctets de données, jusqu'à ne plus pouvoir retrouver certains contenus. C'est ce qu'on appelle l'infobésité, ou plus précisément une accumulation compulsive (syllogomanie) numérique.

Pour les activités professionnelles, l'accumulation de données et l'absence de tri régulier peut devenir très problématique...

Rappelons que "Cloud" veut dire "Nuage", et que nos données ne sont pas dans les nuages, mais bel bien transportées et stockées via des systèmes, des matériels et des bâtiments bien réels ("Ah oui mais bon c'est loin, je savais pas...."), notamment dans des datacenters, qui sont d'énormes pollueurs consommateurs d'énergie, de climatiseurs, d'eau de refroidissement, de composants fabriqués à partir de métaux rares.

Alors qu’elle a subi des pénuries d’eau sur son territoire, la Hollande découvre avec stupeur que les datacenters Middenmeer de Microsoft ont consommé 84 millions de litres d’eau potable en 2021, soit 4 à 7 fois plus que les engagements pris.

En France, on estime que les data centers consomment 10% de la consommation électrique nationale. C’est 5 fois plus que la SNCF.

À l'époque du fanatisme anti-carbone, imposture scientifique financée par des lobbies politiques et industriels énergétiques instrumentalisant des associations écologistes et l'opinion, il serait de bon ton que chacun regarde avec réalisme et objectivité le monde dans lequel nous vivons, que chacun prenne conscience de ses responsabilités et les assume, et ne se trompe pas de cible.

Réduire ses coûts, la consommation d'énergie, améliorer son indépendance et son autonomie tout en garantissant la qualité de service

C'est tout à fait possible. Et souhaitable.

Prenons l'exemple du site web éco-conçu de la ville de Ciboure au Pays Basque.

Le site a donc été créé de façon à consommer le moins d'énergie possible, dans la sobriété énergétique et donc esthétique aussi : la taille des photos est plus restreinte ; les vidéos, lourdes et énergivores, sont proscrites et les fonctionnalités sont les plus fonctionnelles et simples possibles.

Le coût et la maintenance sont réduits. L'expérience utilisateur est frugale et limitée en l'absence de contenus dynamiques et de vidéos, mais d'un autre côté au final le visiteur y trouve son compte : le site est extrêmement rapide, même à bas débit, et le style épuré rend facile la consultation et l'accès aux informations.

Un cran plus loin : auto-hébergement et autonomie énergétique

Une mairie peut héberger son propre site web pour être plus autonome sur la gestion des contenus qu'elle diffuse, sans alourdir ses coûts, sans consommer beaucoup d'énergie.

Un mini serveur web est facile à auto-héberger sur un micro-ordinateur ou un économique nano-ordinateur : lire le chapitre sur la réalisation d'un mini-serveur autonome portable sans fil dans mon 3ème billet de la présente série la résilience numérique.

Pour assurer la disponibilité du site et la continuité de service en cas de problème, la question de l'autonomie énergétique se pose, tout au moins par la présence d'une batterie et d'un onduleur (voir plus haut).

Bien entendu malgré les précautions prises en local pour sécuriser le serveur et ses connexions, le site web peut être indisponible depuis l'extérieur, à cause de problèmes externes (dysfonctionnement des serveurs de noms de domaine, panne internet, pannes électriques ou cyberattaques externe, etc.).

Un serveur local peut permettre aussi, malgré une coupure avec internet, de continuer à travailler en réseau local avec les autres micro-ordinateurs pour certaines applications (voir plus bas).

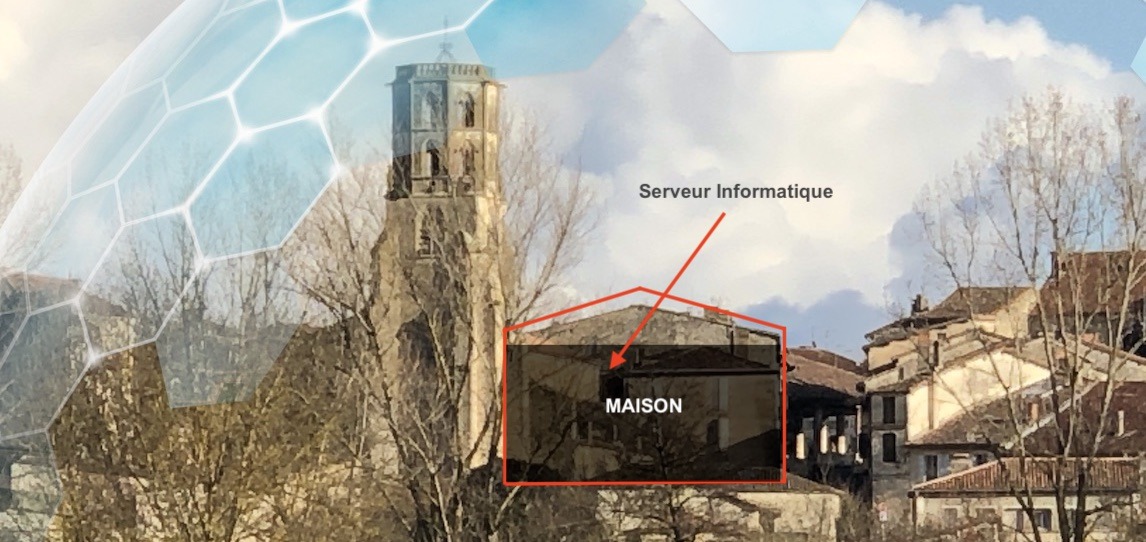

Un exemple de mise en place d'auto-hébergement : l'article que vous êtes en train de lire sur mon site web est auto-hébergé sur mon serveur à la maison. J'y reviendrais plus bas dans le détail dans le chapitre "Mise en place d'un serveur informatique local". Nous sommes ici très exactement dans la résilience numérique systémique grâce à l'autonomie et l'indépendance.

Avoir sa propre autonomie en matière de services web et en sauvegarde de données, c'est aussi éviter de faire partie des milliers voire millions de victimes collatérales d'un seul datacenter hors service (voir illustration ci-dessous).

Cloud et disponibilité des données, services et applications

Pour des raisons politiques, de défaillances de systèmes, pannes, destructions dues à des risques naturels ou technologiques, accidents, terrorisme, cyberattaques ou cyber-guerre, les données dans le cloud peuvent devenir inaccessibles ou perdues.

Que les données soient hébergées chez soi ou dans le cloud, les risques de perte de données existent toujours. La redondance des données, dans des endroits physiquement accessibles et protégés est donc de rigueur.

Un coffre ignifuge et cage de Faraday, contenant des clés USB ou disques durs contenant des copies des données et documents importants, déconnectés de toute alimentation électrique ou réseau informatique est un bon moyen de garder ceux-ci garder à sa portée, à l'abri des incendies, des risques de chocs électriques, de virus informatiques ou de malveillances. Quant à la sécurité de l'accès, aucun coffre-fort n'est invulnérable, mais cela restera toujours mieux que de laisser des documents sans protection.

Cloud : pas seulement les données, mais aussi les applications

Le cloud ne se contente pas d'héberger des données. Il va beaucoup plus loin dans les usages numériques. L'accès permanent au web en haut débit s'étant généralisé, beaucoup d'applications n'ont plus besoin d'être installées sur les micro-ordinateurs et autres appareils d'un utilisateur final. De nombreuses applications fonctionnent parfaitement dans un navigateur web : messageries e-mail ou collaboratives, applications "métiers", de bureautique, traitement de texte, tableurs, logiciel de présentation, de conception, etc.

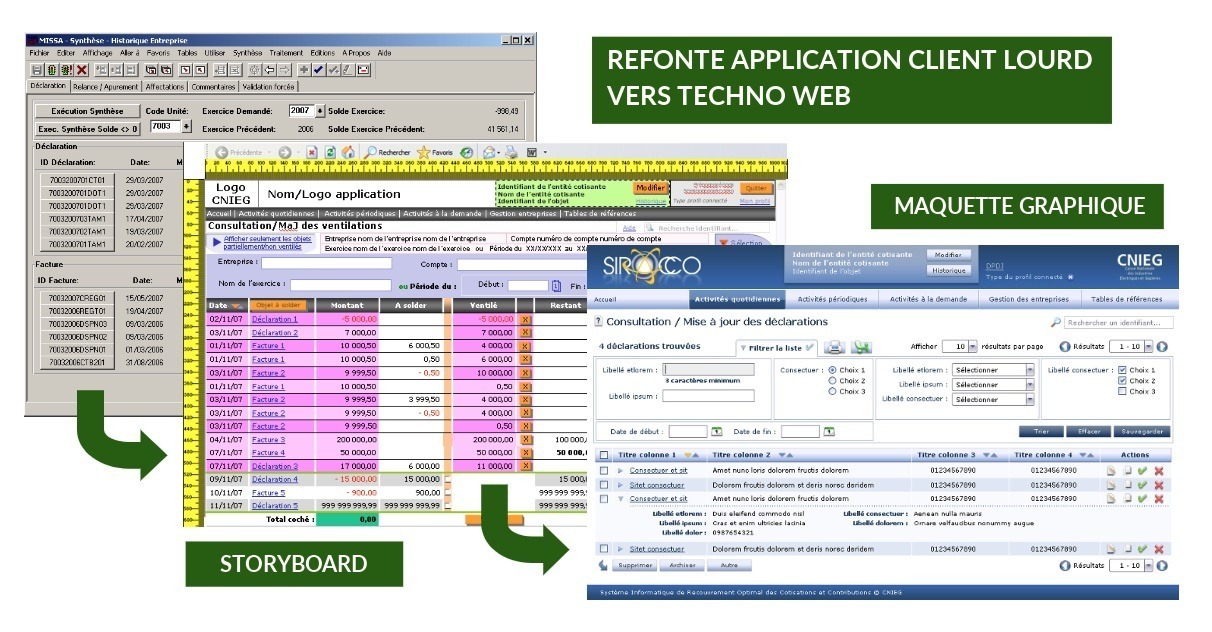

Avec le modèle économique du software as a service (SaaS) ou "logiciel en tant que service" les applications sont sur des serveurs distants dans le Cloud plutôt que sur la machine de l'utilisateur qui interagit avec l'application distante depuis son navigateur web.

Cela permet d'installer moins de programmes sur les postes de travail utilisateur, allége le besoin d'espace de stockage des postes de travail, facilite les mises à jours des applications, réduit les frais et les problèmes de maintenance.

À partir du moment où les navigateurs web ont permis d'enrichir l'interactivité avec les contenus web (voir mon -trés- vieux billet sur les Rich Internet Applications), je suis plutôt bien placé pour parler de la glorieuse et lointaine époque où l'on a abandonné les applications métier installées sur l'ordinateur (le "client lourd") pour les refondre et les transformer en application tournant dans un navigateur web (le "client léger"), ici par exemple un gros logiciel de gestion fiscale et financière sur lequel j'ai réalisé la refonte sur le plan ergonomique et du design :

Le fait que les données, les applications et les services permettant de les traiter et les gérer soient toutes dans le cloud nous rend encore plus dépendants de notre connection à internet et à des services et prestataires distants, à la merci des coupures et indisponibilités. Cela nous rend encore plus vulnérables au vol et à l'espionnage des données, et des calamités précédemment décrites plus haut : killware, attaques DDoS, Phishing (ou hameçonnage), ransomwares / rançongiciels.

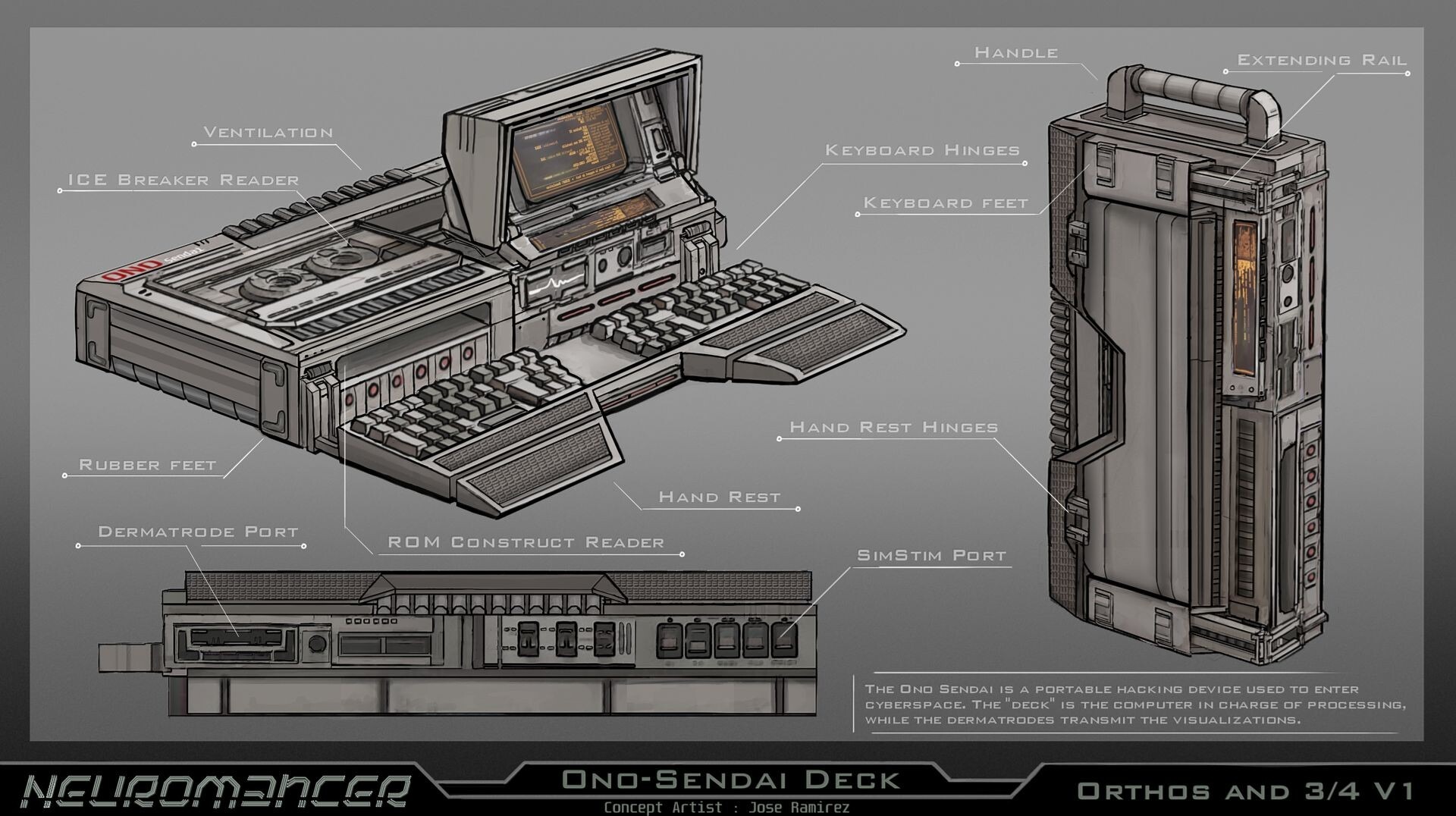

Mise en place d'un serveur informatique local

Pour faire face aux risques cyber liés à nos dépendances numériques et améliorer notre résilience, la mise en place d'un serveur local, auto-administré et auto-hébergé est une solution à envisager, et que je vais décrire avec mon propre cas de mise en place d'un serveur informatique local pour les applications personnelles et professionnelles à l’échelle d’une société unipersonnelle ayant besoin d’outils informatiques pour travailler (comme toutes les entreprises aujourd’hui), collaborer en ligne avec ses partenaires et clients, et travailler avec des outils informatiques en situation de mobilité.

Niveau de compétence requis

La mise en place de son propre serveur informatique ne s'improvise pas, surtout si son utilisation est professionnelle (mais aussi si vous voulez aussi que tout se passe bien à la maison pour ceux qui en font un usage personnel).

Il faudra un bon niveau de connaissances des principes généraux de fonctionnement des logiciels et des systèmes clients serveur, de sécurité informatique, des usages et du niveau en informatique des utilisateurs concernés.

Même si c'est rare, il faudra parfois rentrer du code en ligne de commande, mais pour autant des connaissances en développement informatique ne sont pas nécessaires car la disponibilité, le packaging et les procédés d’installation des programmes disponibles ont formidablement évolué, et bénéficient de communautés et de contenus de support.

Il faut être particulièrement coutumier des usages web et informatiques, extrêmement sensible aux questions de sécurité informatiques, rigoureux et autonome. Bien évidemment, ma longue expérience d'ergonome, de webdesigner et de webmaster, de collaboration avec des informaticiens et programmeurs depuis les années 2000 me donne une base solide. N'hésitez pas à me contacter si besoin.

Être "geek" facilitera les choses 😉

Objectifs et cahier des charges

Je les rappelle, ils découlent de ce qui a été énoncé avant dans ce billet.

Il s'agit d'abord de se débarrasser complètement de toutes les applications et hébergements dans des clouds étrangers et hors de contrôle, tout en ayant son propre Cloud garantissant au moins le même niveau de service et de fonctionnalités :

- Système n'usant d'aucun service ou appareils de Google, Microsoft, Apple, Amazon, Facebook.

- Serveur entièrement administrable en local ou à distance dans un navigateur web et applications mobiles

- Applications gratuites et open source (libre redistribution, d'accès au code source et de création de travaux dérivés)

- Synchronisation des données entre tous mes appareils (micro-ordinateurs, smartphones, tablettes) : fichiers, médias (photos et vidéos), annuaire de contact, calendriers, cryptages et mots de passe, carnet de notes numérique

- Applications web bureautiques et professionnelles

- Utilisation possible en vase clos local, complètement déconnecté d'internet

- Synchronisation et accès au serveur (applications et données) depuis l'extérieur via internet, derrière un pare-feu et un VPN (Virtual Private Network)

- Possibilité de mettre à disposition à des utilisateurs distants un accès sécurisé à des espaces projets de partage de documents, agendas...

- Messagerie écrite, audio et vidéo, d'audioconférence visioconférence avec partage d'écran

- Messagerie collaborative (type Slack)

- Hébergement et diffusion de mon site web professionnel

- Administration du réseau local, du système domotique (chauffage notamment) et de surveillance du domicile, accessible de manière sécurisé depuis l'extérieur, avec des systèmes de notifications et d'alertes

- Alertes sur la disponibilité de sites web externes

- Serveur multimédia accessible au domicile ou depuis l'extérieur via internet : bibliothèque de livres électroniques, bibliothèque musicale, vidéothèque

- Possibilité de brancher/débrancher un disque externe lors de routines de sauvegarde de données en mode miroir

- Administration de routines de sauvegarde de données vers un autre serveur ou cloud externe via internet

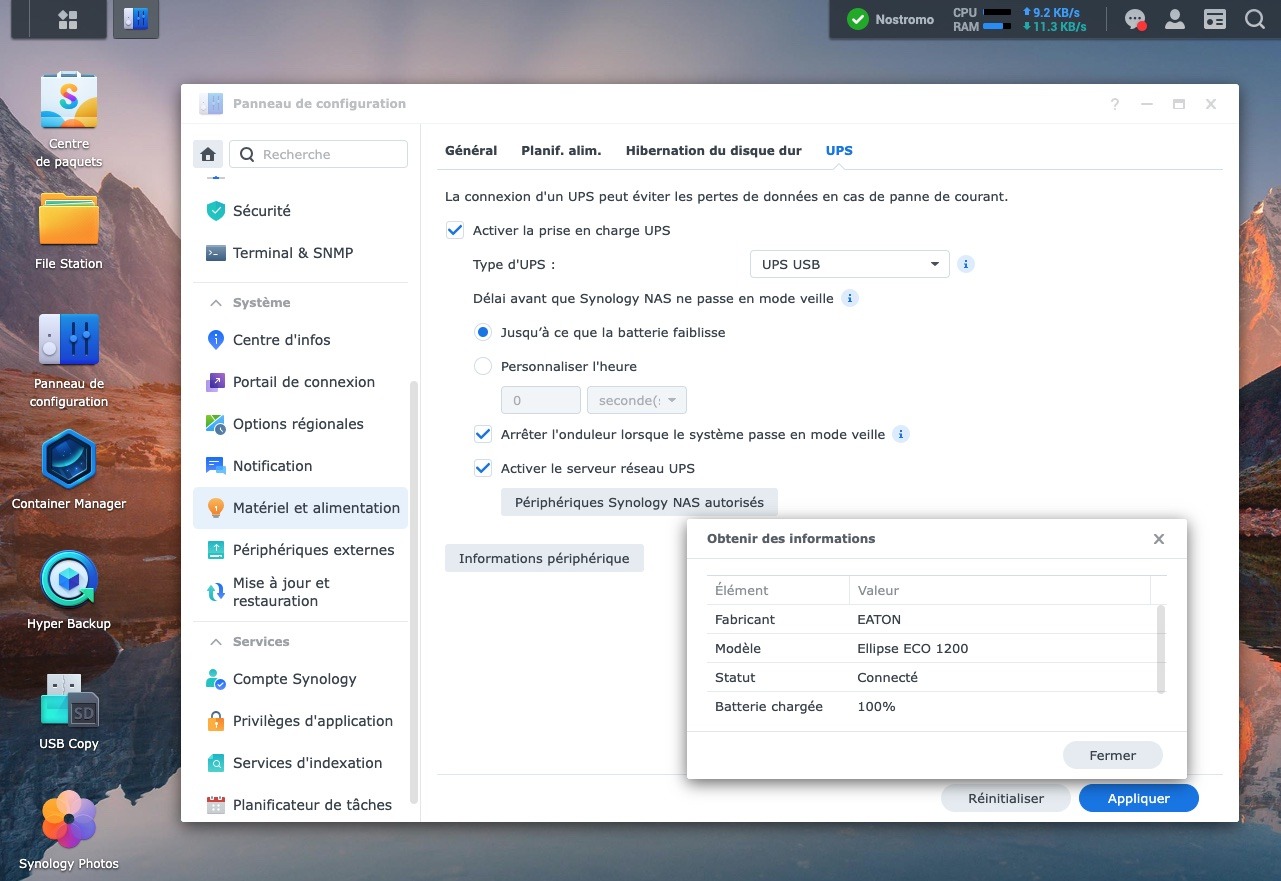

Le matériel : serveur NAS Synology DiskStation DS920+ et onduleur Eaton ELLIPSE ECO EL1200 USB FR

Nous verrons dans le 3ème et dernier billet de cette série sur la cyber-résilience que l'on peut créer un mini-serveur autonome portable sans fil très économique, rentrant dans une poche et mobile pouvant être mise en route n'importe où, sans internet.

Ici nous sommes sur une installation un peu plus conséquente, dans un bureau, un local technique existant ou à domicile.

Un NAS (de l'anglais Network Attached Storage) est un boîtier de stockage en réseau. Il s'agit tous simplement d'un ordinateur avec un système d'accès facile pour installer et changer des disques durs, qui sera branché sur un réseau informatique pour être accessible via d'autres appareils sur le réseau local. On parle de système Client/Serveur : les "clients" sont les terminaux des utilisateurs : smartphones, tablettes, SmartTV, micro-ordinateurs et autres objets connectés : caméras, thermostats, lampes, etc... qui échangent avec le "Serveur" de contenus et d'applications.

Les échanges peuvent être sur le réseau local, ou distant par une passerelle depuis internet. On pourra par exemple recevoir une notification sur son mobile lorsqu'il y a une coupure électrique au bureau et que l'on est à l'extérieur.

Le serveur sera également branché sur un modem/box faisant la passerelle avec internet.

Pour protéger l'installation contre les conséquences néfastes des variations de courant et des coupures électriques on mettra en place un onduleur faisant l'intermédiaire avec la prise et le réseau électrique de la maison.

L'onduleur est également connecté au NAS par USB, ce qui permet au système d'exploitation du NAS (OS Synology DSM / DiskStation Manager) de contrôler ses réglages, remonter des alertes, notifications et évènements comme les coupures de courant, l'autonomie de la batterie de l'onduleur, etc.

Dans ma configuration personnelle l'onduleur protège également la box internet, une borne d'accès Wifi, un répéteur/antenne interne de signal GSM (les murs des vieilles batisses gasconnes sont épais...), un switch réseau et un micro-ordinateur Mac Mini tournant sous le système d'exploitation Linux Ubuntu Mate qui sert de terminal, mais aussi de console de jeux pour les enfants et les moins jeunes.

Services et applications

Les besoins que j'ai défini plus haut dans le chapitre "Objectifs et cahier des charges" sont absolument tous couverts par ce que j'ai pu mettre en place sur mon serveur local. Toutes les applications que j'utilise sont gratuites et opensource, très professionnelles et maintenues par leurs développeurs et éditeurs.

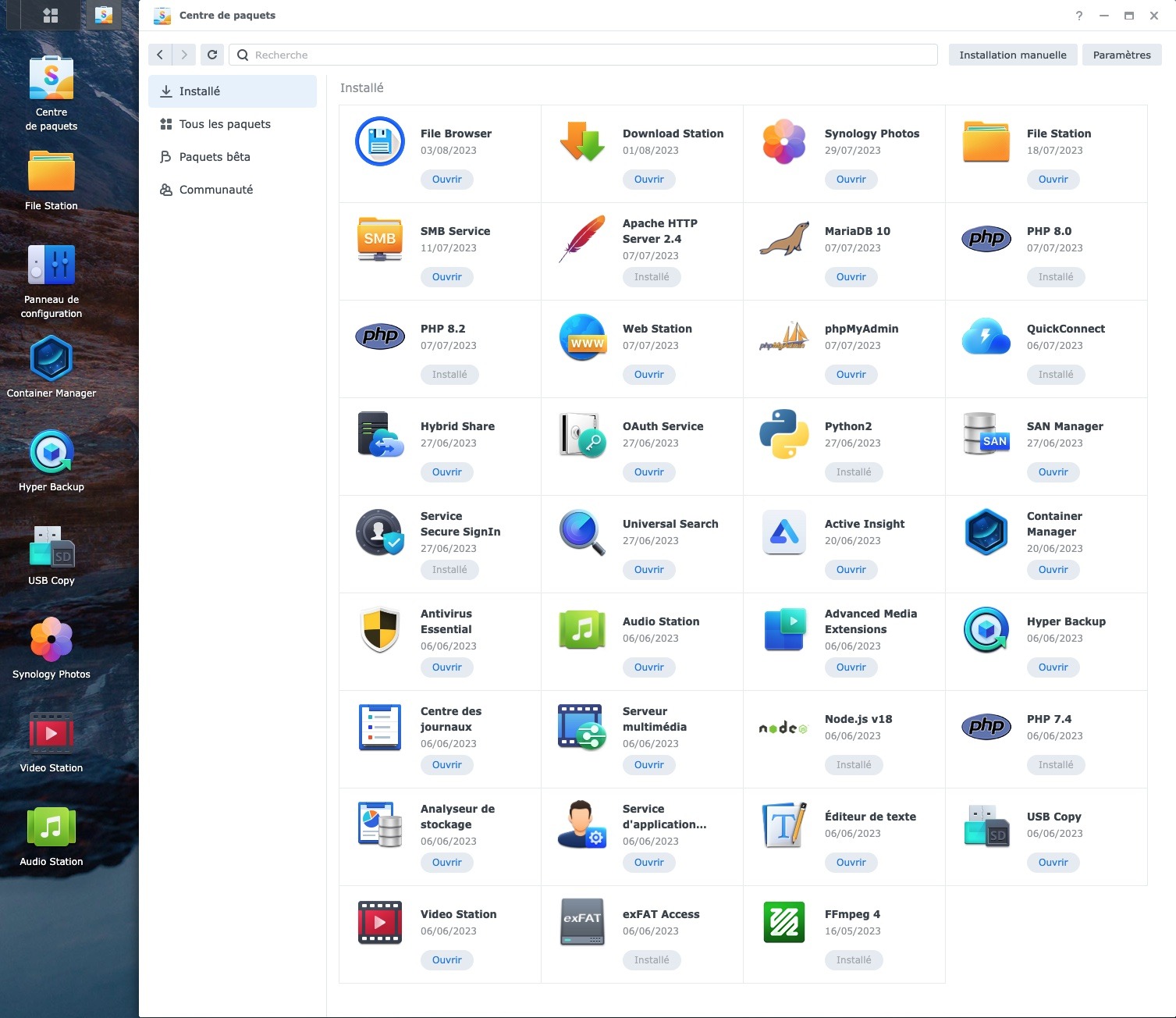

Applications directement disponibles dans Synology DSM

Le plupart des applications peuvent être installée directement depuis le "centre de paquets" du système d'exploitation du NAS (Synology DSM). Je ne les énumérai pas toutes, mais seulement quelques unes.

Au niveau des usages personnels

- Serveur multimédia

- Synology Photos

- Audio Station

- Video Station

Hébergement de site web

- Apache

- MariaDB

- PHP 8.2

- PhpMyAdmin

- Synology WebStation

Sauvegardes et synchronisations

- Hybrid Share

- Hyper Backup

- USB Copy

Docker : des milliers d'applications disponibles

Docker est une plateforme intégrée dans le système d'exploitation Synology DSM.

Docker permet de lancer certaines applications dans des conteneurs logiciels, un système libre de virtualisation de système d’exploitation et d’applications. La "conteneurisation" des applications permet de mutualiser des ressources et inversement une gestion indépendante des applications, ce qui renforce la sécurité et facilite la gestion et les mises à jours, etc. Je ne m'attarderai pas sur ce sujet technique, pour me concentrer sur ce que cela permet en terme d'usages applicatifs.

Cette plateforme nous ouvre les portes vers des milliers d'applications. C'est grâce à l'univers de Docker que j'ai pu mettre en place des services et applications professionnelles, parfois spécialisées par rapport à mon métier, et que j'utilise quotidiennement.

Je vous en présente quelques unes.

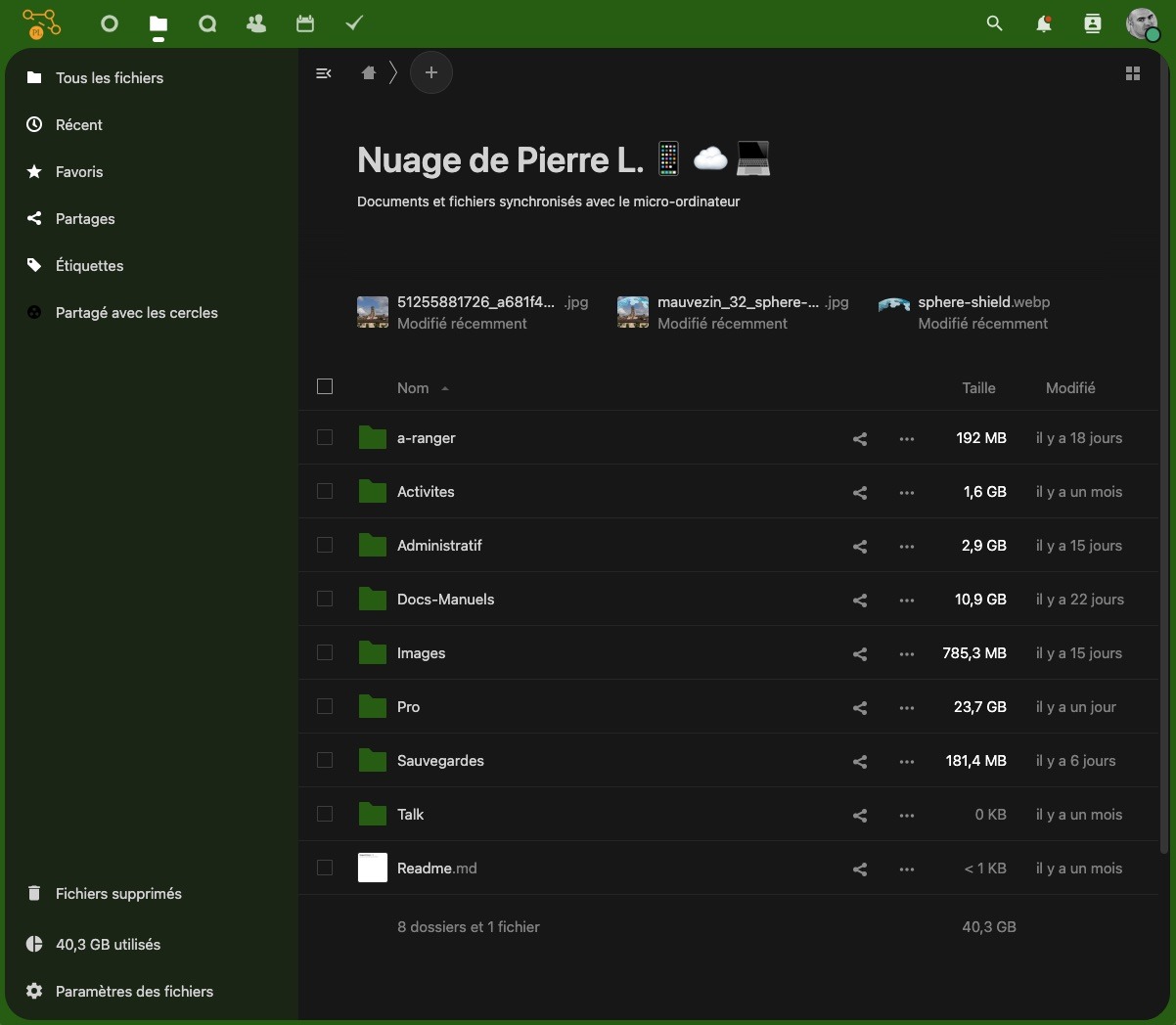

Nextcloud : plateforme applicative de collaboration et de synchronisation cloud

C'est sans conteste l'applicatif le plus central dans ma configuration, que j'utilise avec tous mes appareils et terminaux, car il est lui-même une plateforme d'applications essentielles :

- Hébergement, synchronisation, accès aux fichiers via terminaux locaux ou distants

- Stockage et synchronisation du carnet d'adresse, calendriers et listes de tâches

- Intégration d'Onlyoffice pour éditer et travailler directement dans Nextcloud sur des fichiers bureautiques (Word, Excel, Powerpoint et autres formats libres)

- Nextcloud Talk : messagerie, communication audio et vidéo, audioconférence, visioconférence avec partage d'écran. Indépendamment de Nextcloud et pour des usages se rapprochant beaucoup plus de Slack, voir la solution Open Source Mattermost, également "auto-hébergeable".

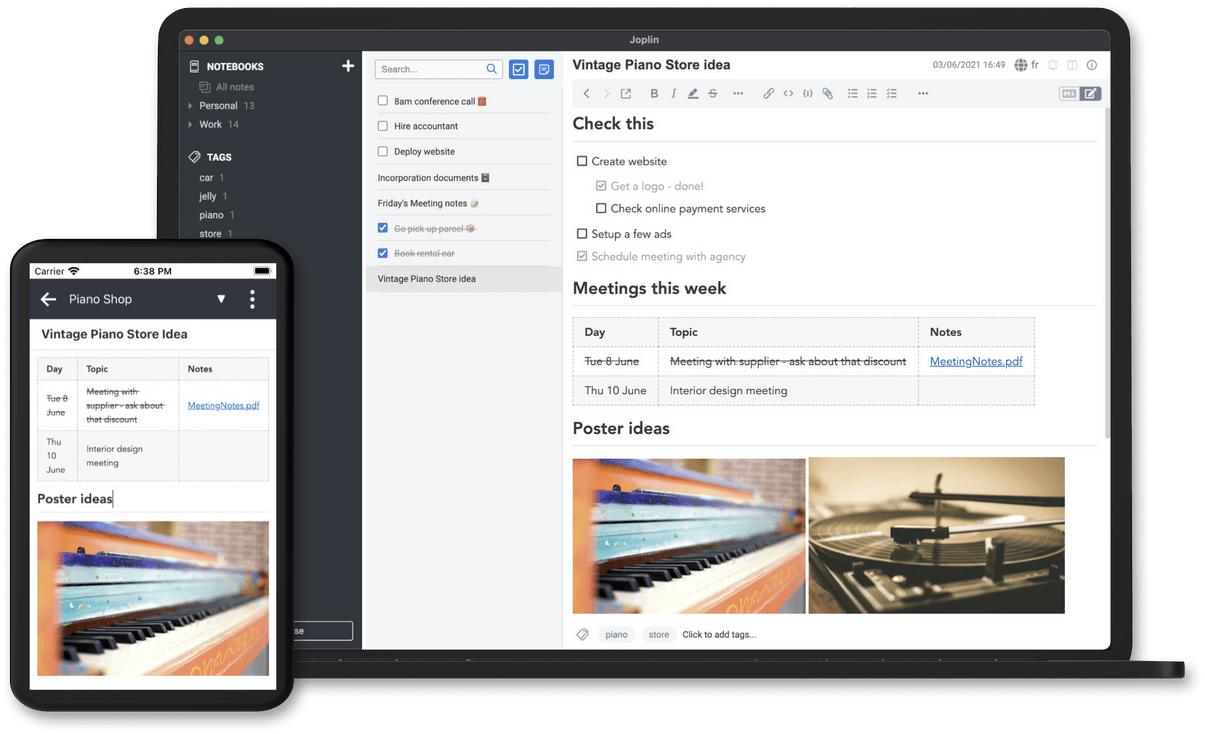

Joplin Server (beta)

Développé par l’ingénieur breton Laurent Cozic, Joplin est un éditeur de texte en Markdown / WYSIWYG, permettant la prise de notes synchronisables.

Fonctionnellement, cette application ressemble fortement à l'application Evernote, dont elle peut importer les carnets et notes existants.

L'application cliente est utilisable sur ordinateur de bureau (Linux, Mac OS et Windows), mobile (iOS, Android) ainsi qu'en mode terminal de commande.

Les notes peuvent être synchronisées grâce à un cryptage de bout en bout avec divers services Cloud comme Nextcloud, Dropbox, OneDrive (Microsoft) ou le service Joplin Cloud.

Il est également possible d'installer soit-même son propre serveur Joplin sur un NAS Synology, ce que j'ai fait. La synchronisation fonctionne parfaitement sur tous mes terminaux. Cette application est mon principal outil quotidien de prise de notes.

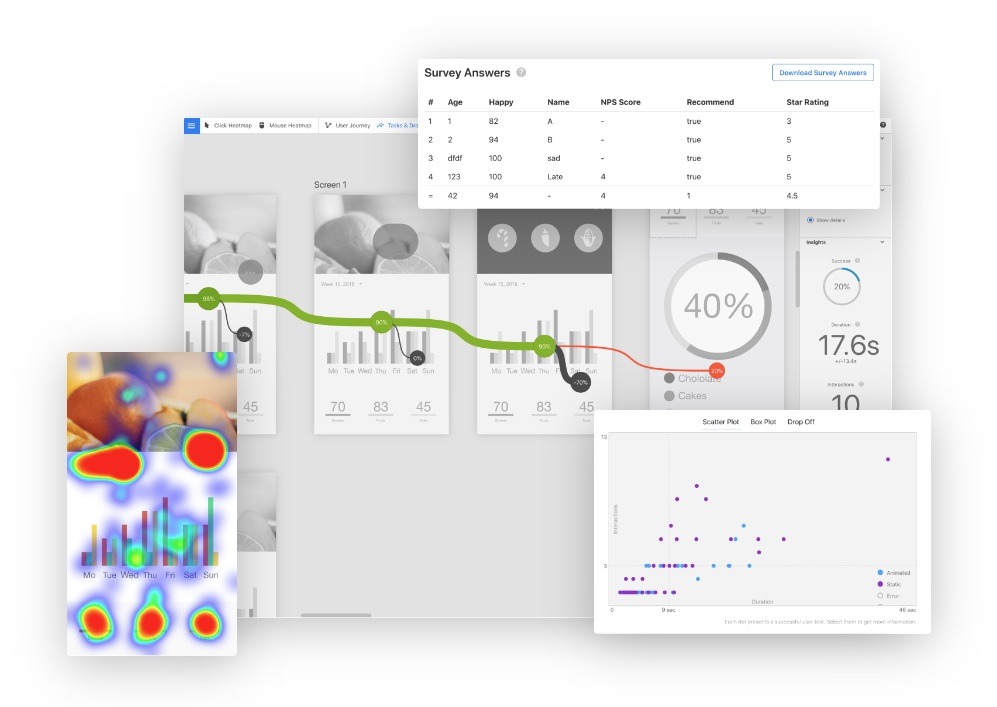

Quant UX Prototype, Test and Learn

Quant-UX est une application de prototypage d'interfaces utilisateur permettant de tester rapidement des maquettes et des designs, et d'obtenir des informations fondées sur des données. Elle permet de figurer des parcours utilisateurs, des cartes de chaleur.

L'application existe sous forme de service et application web par abonnement, mais le créateur et développeur a également mis à disposition sur la plateforme de développement GitHub une version "Dockerisée" qui rend possible une installation sur son propre serveur, ce que j'ai réussi à faire avec succès sur mon serveur local.

Penpot app

Une autre application open source de prototypage collaboratif se rapprochant de Figma : Penpot.app, également "auto-hébergeable" fonctionnant en client/serveur dans un navigateur web, mais aussi avec une application desktop (de bureau, installable sur un micro-ordinateur).

Lire la suite

Le 3ème et dernier billet Résilience numérique partie 3: risques majeurs de cette série traitera des question des risques majeurs liés aux défaillances des systèmes numériques, leurs impacts selon le contexte, leur prévention et quelques pistes de solutions locales, en se concentrant sur les problématiques de communication et d'accès à des contenus numériques utiles en cas de crise majeure, durable.

Pas de commentaire