20 août 2023 Résilience numérique partie 3: risques majeurs

29 minutes de lectureVous êtes acteur de la sécurité et vous pouvez mettre en œuvre des moyens simples pour faire face aux cyber-risques majeurs

Après le premier et le second volet de cette série de 3 billets, il sera question dans cette dernière partie des risques majeurs liés aux défaillances des systèmes numériques, et leurs impacts selon le contexte, leur prévention et quelques pistes de solutions.

Après avoir rappelé la responsabilité des communes et des citoyens face aux risques majeurs, je donnerai des indications sur les acteurs responsables de la cybersécurité au niveau national : encadrement et exigences pour les grandes administrations et entreprises qui ont des activités particulièrement stratégiques et sensibles, dont les dysfonctionnements provoqués par des risques cyber peut avoir de graves conséquences sur les populations (OIV Opérateurs d’Importance Vitale).

J'exposerai quelques repères pour mettre en place des stratégies locales face au défaillances des systèmes numériques, en me concentrant sur les problématiques de communication et d'accès à des contenus numériques utiles en cas de crise majeure, durable, en finissant par l'exemple des réseaux de messagerie LoRa Meshtastic et la réalisation d'un mini-serveur autonome portable sans fil.

Figure d'illustration : "Ono Sendai Deck" par Jose Ramirez.

Le concept original de Cyberdeck fait référence à des appareils portables utilisés pour se connecter à La Matrice (cyberespace) dans le premier roman de science-fiction de William Gibson : Neuromancien. Publié en 1984, il est considéré comme le roman fondateur du mouvement cyberpunk. Aujourd'hui, à l'époque du fanatisme transhumaniste il se révèle être une dystopie prophétique.

Mais passons, ce n'est (presque) pas le sujet. L'ère numérique a permis de nouveaux usages, de nouvelles capacités de services, produits, une interconnexion et une circulation planétaire des informations, et avec elle toute une avalanche de nouvelles menaces, dépendances, addictions, risques systémiques majeurs et d'idéologies mortifères avec l'arrogance humaine et sa volonté de dominer, voire de dépasser la nature par le "tout numérique", délire d'hubris à qui la providence viendra rappeler l'ordre des choses.

Échelles des risques et contextes

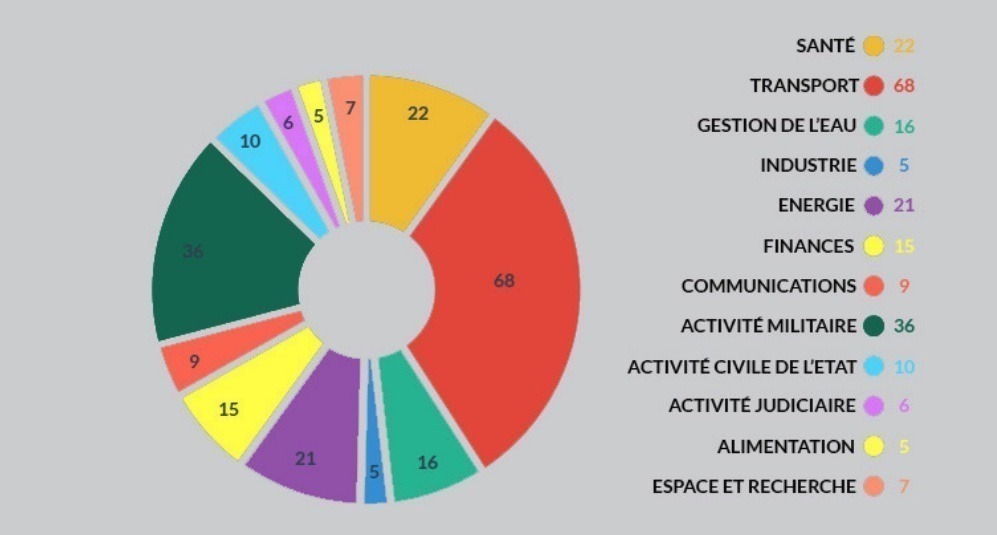

L'étendue des domaines d'activités couverts par les systèmes numériques est extrêmement vaste. À vrai dire, dans le monde occidental et des pays riches, le numérique est partout, dans toutes les activités. Même dans les pays pauvres, on trouve des smartphones connectés à internet. L'interconnexion avec internet est généralisée, avec les risques cyber que nous avons commencé à aborder dans le second billet. Même dans les machines de transports et de travaux lourds fonctionnant aux carburants fossiles, les systèmes de commande de pilotage sont dans leur majorité numériques.

Il est possible d'identifier les différents risques liés aux défaillances des systèmes en se donnant plusieurs points d'entrées et en les croisant entre eux :

- Fonctions et criticité des systèmes numériques impactés

- Moment et étendue en terme de zone impactée par des défaillances et échelle sociométrique : d'un individu jusqu'à des groupes de plus en plus grands

- Caractéristiques et environnement de la zone impactée : type de milieu naturel, voies, véhicules, bâtiments, zone urbaine, rurale, isolée

- Contexte global normal ou déjà dégradé

- Visibilité sur la durée potentielle de la situation dégradée

Ces points sont généralisables à l'approche de tous types de risques, qui peuvent être croisés entre eux également (risques systémiques et effets en cascade).

Est-ce seulement le domicile qui est impacté ? Les véhicules, les bureaux ? La commune, le quartier, la ville, la région ? Dans la plupart des cas, les défaillances de systèmes numériques touchant un petit périmètre auront bien souvent peu d'impacts, et trouveront une solution de sortie en dehors de ce périmètre impacté. Si un distributeur bancaire est en panne, je vais à celui de la rue d'à côté.

Ce n'est évidemment pas toujours aussi simple. Si l'on prend en considération les fonctions de systèmes numériques, les caractéristiques et l'environnement de la zone impactée, nous pouvons identifier des situations de risques et de situations critiques. Nous n'essaierons pas de les répertorier ici. Voici quelques exemples. Je fais le choix délibéré de décrire quelques scénarios très particuliers pouvant générer rapidement une "cascade de risques". Voyez cela comme une mise en bouche avant la suite.

- Défaillance du système de pilotage numérique d'un avion de ligne traversant une zone fortement nuageuse durant la descente vers un aéroport international (toutes les commandes des avions sont numériques aujourd'hui)

- Dysfonctionnement d'un système de régulation du trafic urbain faisant passer des feux de circulation en mode clignotant dans le centre-ville d'une grande ville à une heure de pointe

- Coupure de la visioconférence pendant une télé-intervention chirurgicale cardio-vasculaire

- Panne du système téléphonique du centre d'appel d'un service départemental d'incendie et de secours pendant une crue de grande ampleur ayant impacté de nombreux quartiers et habitations

- Panne informatique du système d'alarme et de contrôle des accès d'un centre commercial ou d'un bureau, débrayant les portes en pleine nuit dans la zone péri-urbaine d'une très grande ville

Identification des risques et vulnérabilités

Je ne garantis pas d'exhaustivité, et les vulnérabilités sont très variables selon les individus et les contextes ; voici néanmoins quelques éléments et réflexions.

La dépendance énergétique

Les systèmes numériques sont intimement liés à l'énergie et aux communications.

Toute système numérique a besoin d'énergie. Un téléphone portable déchargé n'est plus utilisable pour appeler les secours, éventuellement s'orienter, etc.

La vulnérabilité liée à la dépendance des systèmes numériques à l'énergie est tout simplement qu'ils deviendront inopérants, avec tous les risques associés que nous traitons dans ce chapitre.

Certains systèmes sont protégés par des batteries de secours, onduleurs, groupes électrogènes, ou encore des systèmes solaires autonomes, etc.

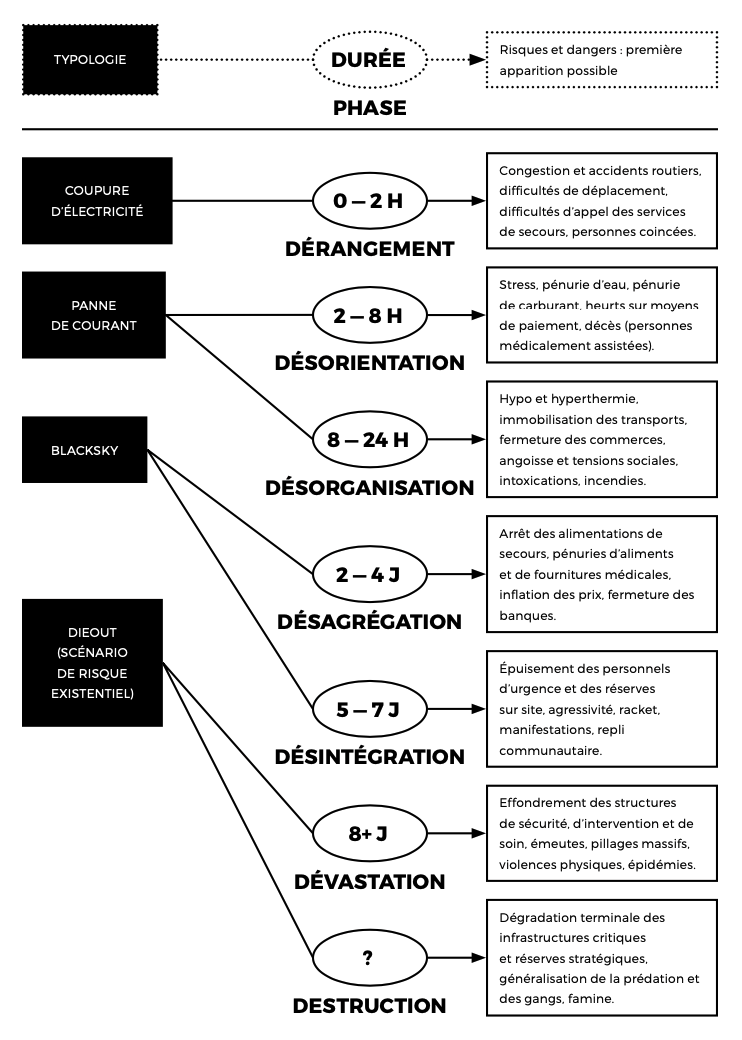

Aparté sur le risque de blackout

Si l'indisponibilité se situe sur une zone très vaste, le réseau électrique devra être rapidement rétabli, car plus le rétablissement sera long plus il sera difficile voire impossible de remettre en service le réseau, avec une série de conséquences en cascade absolument catastrophiques.

Perte de mémoire et de transmission numérique

Archiver, sécuriser et communiquer des données assurent une continuité de service et de fonctionnement de nombreux systèmes régissant désormais les activités humaines, l'accès et la transmission de connaissances.

Une grande partie de la mémoire humaine est désormais stockée et transmise avec des systèmes numériques, en dehors de notre cerveau, de la transmission par le langage oral, des livres papiers et supports précédents l'ère numérique.

À vaste échelle il s'agit de garantir la continuité du présent vers l’avenir.

En cas de risques majeurs, les données doivent être sécurisées pour pouvoir exploiter les plus importantes et les communiquer en situation dégradée, et si possible les réinjecter et les restaurer quand le système reviendra à la normale ou à un état acceptable, ou dans de nouveaux systèmes plus résilients.

Vulnérabilités des données et des terminaux

Voir aussi voir le billet précédent.

- Déconnexion à Internet

- Données et appareils non sécurisés

- Pas de copies et de redondance

- Pas de sauvegardes régulières

- Données rassemblées sur un seul site géographique

- Pas de plan d'évacuation prévoyant le transport de données utiles en cas de périmètre compromis ou nécessité de mobilité

Risques de perte de données et de terminaux

- Économique

- Intégrité de l'identité et confidentialité de la vie privée, de données professionnelles

- Documents et outils de travail

- Documents et médias personnels

- Documents administratifs importants

Risques systémiques et systèmes vitaux

Cyberattaques ou défaillance de systèmes :

- Traitements médicaux connectés (IoMT Internet des objets médicaux )

- Supervision de l'acheminement et du traitement de l'eau, de l'énergie

- Systèmes logistiques (commandes, gestion des stocks et des livraisons...) de matières vitales sur chaines en flux tendu, 3 jours de stock alimentaire en moyenne dans les magasins

Systèmes d'identification, d'accès, transport et mobilité

- Portes sécurisées, ascenseurs et autres systèmes de contrôle d'accès à des bâtiments ou véhicules avec badges, biométrie, etc.

- Systèmes de commande et de pilotage de véhicules de travail et de transport

risques du système bancaire

- Plus d'accès aux comptes bancaires, aux systèmes de transaction

- Indisponibilité des terminaux et moyens de paiements numériques

- Indisponibilité des systèmes de retrait d'argent liquide

- Impossibilité d'opérations bancaires et financières courantes, à petite ou vaste échelle

A vaste échelle et sans restauration rapide : crash systémique international.

Isolement informationnel

- Coupure des systèmes de radio et télévision numériques

- Impossibilité de publier des informations en direct et du contenu d'information via internet et tous les appareils connectés

Particulièrement critique en cas de situations dégradées, qui sont justement celles où nous avons le plus besoin de communiquer des informations pour assurer la sécurité. Aggravée par le fait que tout est systémique : s'il y a une grosse panne d'électricité, on ne peut plus recevoir d'informations. Les stations de radios traditionnelles, autonomes techniquement et énergétiquement (groupe électrogène, batteries et panneaux solaires...) et les postes de réception radio traditionnels pourront se révéler être les seuls moyens restants.

Les smartphones / téléphones mobiles peuvent être providentiels dans ce cas, car ils disposent de batteries et peuvent recevoir de l'information en cas de panne électrique ou isolement des individus. Sauf que les systèmes qui diffusent les informations reposent sur des systèmes numériques comme on vient de le voir. Le téléphone restera muet.

Des solutions résilientes et peu coûteuses existent, comme les réseaux décentralisés LoRa Meshtastic, voir plus bas.

Communication, accès aux secours et à l'information

Complément logique du paragraphe précédent.

- Coupure des communications téléphoniques, mobiles, messageries

- Dysfonctionnement des centres d'appels et de coordination des secours et de sécurité

La communication, en particulier en situation d'urgence est particulièrement critique. La numérisation complète qui a été opérée en France sur les systèmes de communication et de secours sans autres systèmes de secours analogiques est une pure folie. J'y reviendrais plus précisément plus bas dans le chapitre sur les solutions.

Activités numériques de confort et tensions psychologiques liées à la dépendance psychologique au numérique

- Manques et augmentation des tensions psychologiques dues à l'accoutumance aux activités numériques : séries et émissions TV, jeux en ligne, activités sur les médias sociaux (Tik-Tok, Snapchat, Facebook, Instagram, etc.)

- Nomophobie (ou mobidépendance) et peur de la dissociation (FOMO Fear Of Missing, être séparé des activités avec son téléphone mobile)

Même si le "doudou" téléphone reste dans la main il ne sert pas à grand chose s'il est déconnecté.

Voir aussi mon billet d'il y a 11 ans : A l’époque de l’ultra-connexion, il devient branché de débrancher. Et même vital

Acteurs de la prévention des risques

Alerter les maires

Il y a 35000 communes en France, majoritairement rurales. Elles s'appuient bien souvent sur la responsabilité des préfectures en matière de gestion des risques majeurs (naturels et technologiques) et s'en préoccupent surtout sur ce qui concerne les contraintes réglementaires qu'elles font peser sur l'urbanisme local : SRADDET schéma régional d’aménagement et de développement durable et d’égalité des territoires, SCoT schéma de cohérence territoriale, PLU plan local d’urbanisme.... Ce sont des sujets qui peuvent fâcher compte tenu des enjeux économiques liés à l'urbanisme, mais ce n'est pas notre sujet ici.

La sécurité ne concerne pas seulement la faisabilité de telle ou telle construction et aménagement. Elle concerne en premier lieu la sécurité des administrés au quotidien et dans les futurs possibles en cas de crises majeures.

La gestion locale des conséquences des risques cyber touchant des systèmes vitaux (voir plus haut) dépasse très largement la simple protection du système d'information de la mairie, ou bien la réalisation une fois par an d'un exercice (au mieux ?) de simulation d'un rassemblement de la population dans un gymnase suite à une inondation.

Il sera bon de rappeler aux maires leur responsabilité sur les plans de prévention des risques matérialisés dans le PCS Plan Communal de Sauvegarde, et dans le DICRIM accessible au public. Ils savent déjà que certains d'entre eux ont été reconnus pénalement coupables pour avoir accordé des permis de construire dans des zones inondables, mais nous parlons ici de bien d'autres menaces qui nous concernent tous. Je préfère plutôt un dialogue constructif avec les élus, citoyens, associations, producteurs et acteurs économiques afin de trouver des solutions communes pour améliorer la résilience, avec l'aide d'experts et de facilitateurs.

Des organisations citoyennes font ce travail d'alerte. Les Brigades DICRIM se concentrent sur les risques alimentaires, SOS Maires sur les risques dans leur ensemble, et peuvent mettre les collectivités en relation avec des experts conseil dans le domaine de la résilience comme moi et mes partenaires pouvant accompagner le travail de diagnostic et le design de solutions.

Les DICRIM que peuvent consulter les citoyens en mairie, dans leur grande majorité, ne sont pas à jour depuis des années et ne traitent pas des risques majeurs pouvant être la conséquence de menaces cyber / numériques sur la commune.

Responsabilité du citoyen face aux risques majeurs

Dans les sociétés modernes, nous avons tendance à déléguer totalement la gestion des risques ou ne pas nous en préoccuper, tellement nos systèmes existants sont déjà sécurisés, ronronnent sans grosses perturbations, nos services de supports aussi.

Ils sont par nature, très complexes. Et cette complexité systémique est elle-même une source de risques. C'est ce que j'ai traité dans le 1er volet de la présente série de billets sur la résilience numérique, et cela revient en permanence ici, notamment quand j'ai traité plus haut des incidents en cascade.

Des incidents majeurs peuvent avoir des incidences sur chacun d'entre nous.

| Loi n° 2004-811 du 13 août 2004 de modernisation de la sécurité civile |

|

|---|---|

| Article 3 La politique de sécurité civile doit permettre de s’attaquer résolument aux risques en les anticipant davantage, de refonder la protection des populations et de mobiliser tous les moyens encourageant les solidarités. Les orientations de la politique de sécurité civile figurant en annexe à la présente loi sont approuvées. |

|

| Annexe La sécurité civile est l'affaire de tous. Tout citoyen y concourt par son comportement. Une véritable culture de la préparation au risque et à la menace doit être développée. |

|

Il est bon de rappeler et de prendre conscience que chacun de nous est acteur de sa propre sécurité et de celle des autres. Certains sont déjà bien engagés, parfois bénévolement, dans des organisations de sécurité et de protection civile.

Des citoyens bien préparés faciliteront les secours en cas d'incident majeur, baisseront la charge de travail des secours d'urgence qui pourront alors se concentrer sur les situations plus complexes, les plus faibles, les plus démunis et impactés d'entre nous.

A chacun, à chaque famille, groupe, quartier, commune, de mettre en place son propre plan de prévention à partir de son contexte propre.

acteurs nationaux encadrant la cybersécurité

Il existe un mille-feuille de couches d'instances pour mettre en place des plans de prévention des risques, y compris les risques cyber, qui font parties des risques majeurs identifiés par l'État gouvernement.fr/risques

Les préfectures et tous les organismes liés à la sécurité civile ont une responsabilité et un rôle dans la mise en œuvre de plans opérationnels en cas d'incidents majeurs pouvant être provoqués par des risques cyber.

Face à l’augmentation en quantité et en sophistication des attaques informatiques, et à leurs impacts potentiellement destructeurs, l’ANSSI a pour mission d’accompagner les opérateurs d’importance vitale (OIV) dans la sécurisation de leurs systèmes d’information sensibles.

Source : Agence nationale de la sécurité des systèmes d'information (ANSSI), autorité nationale en matière de sécurité et de défense des systèmes d'information.

Opérateurs d’Importance Vitale (OIV)

Sur les risques majeurs comprenant les questions de cybersécurité les exploitants des systèmes vitaux mettent en place des service de veille, surveillance, de secours, de plans de reprise des activités, en particulier sur tous les systèmes industriels critiques : centrales nucléaire et de dispatching électrique, etc.

Une fois désignés par l'État français, les opérateurs doivent répondre à plusieurs types d’obligations :

- Désignation d’un délégué pour la défense et la sécurité (interlocuteur privilégié de l’autorité administrative)

- Rédaction d’un plan de sécurité d’opérateur (PSO) qui décrit l’organisation et la politique de sécurité de l’opérateur

- Rédaction de plans particuliers de protection (PPP) pour chacun des points d’importance vitale identifiés.

Anticipation des risques et stratégies

Comme on l'a vu dans le billet précédent, il faut d'abord identifier les menaces, faire le point sur la gravité des impacts et des vulnérabilités selon le contexte local.

En fonction de cela il faut trouver des solutions de secours :

- Ce qui peut remplacer efficacement un système numérique défaillant

- Pouvoir maintenir des activités qui ne peuvent plus fonctionner avec ces systèmes numériques défaillants

Je prendrai l'exemple de solutions simples à mettre en œuvre en cas de défaillance des systèmes de communications.

Réseaux de communication analogiques

Presque toutes les communications passent par internet et des systèmes numériques dépendants de serveurs et de câblages. Il y a des solutions satellites, mais là aussi l'imbrication avec les systèmes numériques, internet, les serveurs, posent problème.

Les radios analogiques, autonomes, permettent des communications sans serveur ni relais. Bien sur, la question de la portée se pose. Des relais autonomes sur des points culminants peuvent couvrir de vastes zones, la topologie aura un énorme impact.

Des solutions astucieuses, originales et peu coûteuses peuvent être mise en place pour exploiter des vieux et nouveaux matériels. Ci-dessous un exemple de relais transpondeur "maison" autonome permettant de faire communiquer entre eux des Talkies Walkies, radios UHF/VHF et des vieilles radios CiBi, pouvant considérablement étendre les moyens de communications sur de vastes territoires, à l'échelle d'un pays ou plus. L'attribution des bandes est réglementée, il est recommandé de passer par des clubs de licenciés radioamateurs, et de n'utiliser ces systèmes que dans des situations dégradées où ils peuvent avoir un rôle vital si les communications numériques venaient à défaillir.

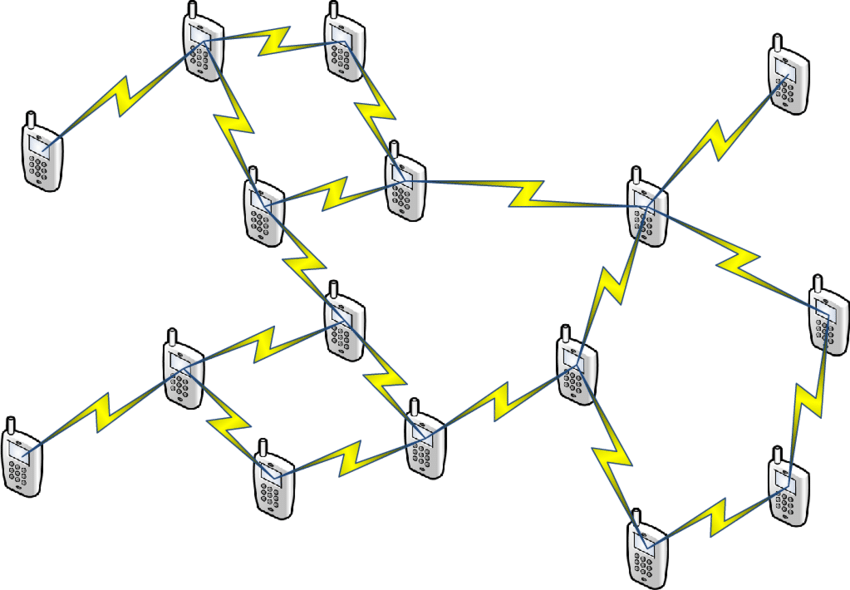

Réseaux maillés (Mesh), la communication numérique résiliente

Plus simple, sur de petites zones pouvant s'élargir à l'infini via maillage du réseau, il est possible de continuer à utiliser nos smartphones, pouvant recréer un nouveau réseau de communication maillé et décentralisé "Mesh"particulièrement résilient.

Mesh : topologie de réseau maillé où tous les hôtes sont connectés pair à pair sans hiérarchie centrale, formant ainsi une structure en forme de filet. Chaque nœud recoit, envoi et relaye les données. Ceci évite d'avoir des points névralgiques qui, s'ils tombent en panne, isolent une partie du réseau. Si un hôte est hors service, les données empruntent une route alternative

Smartphones interconnectés directement en Wifi ou Bluetooth : simple mais portée limitée

Les smartphones participants se connecteront les uns aux autres pour former un réseau maillé. Ils agiront comme des nœuds relais pour transmettre les données d'un appareil à un autre. Les données seront relayées à travers le réseau maillé, en utilisant d'autres smartphones comme points de relais. Plus il y a de smartphones connectés, plus la portée du réseau mesh sera étendue.

Malheureusement il faut que ce réseau soit très dense pour fonctionner, car les portées restent très limitées (60 mètres pour le bluetooth, source). Avec le wifi on peut étendre cette portée à quelques centaines de mètres selon les conditions et les obstacles. Il sera donc nécessaire de combiner ses réseaux mesh avec des relais plus puissants pour couvrir des zones peu peuplées. On peut alors reconstruire un réseau internet communautaire décentralisé et résilient. Nous y reviendrons plus bas avec le dernier chapitre sur le mini serveur autonome portable sans fil.

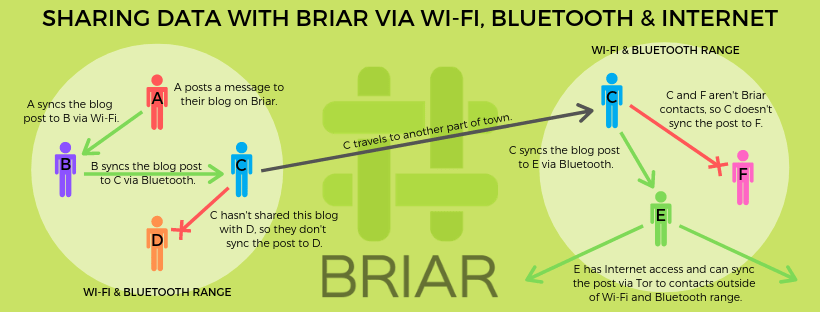

L'application Briar permet déjà de mettre en place une multitude de combinaison de solutions en situation normale ou dégradée, en utilisant le wifi, le bluetooth avec ou sans internet.

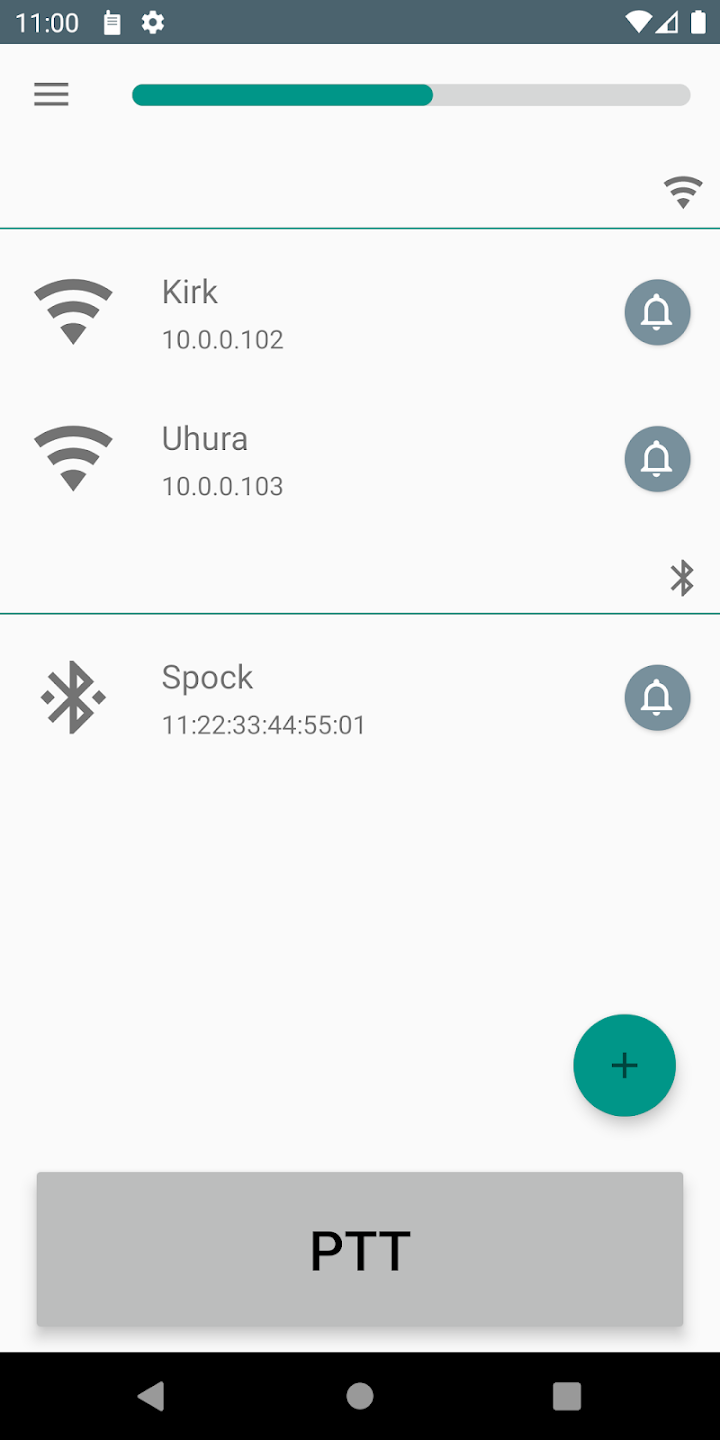

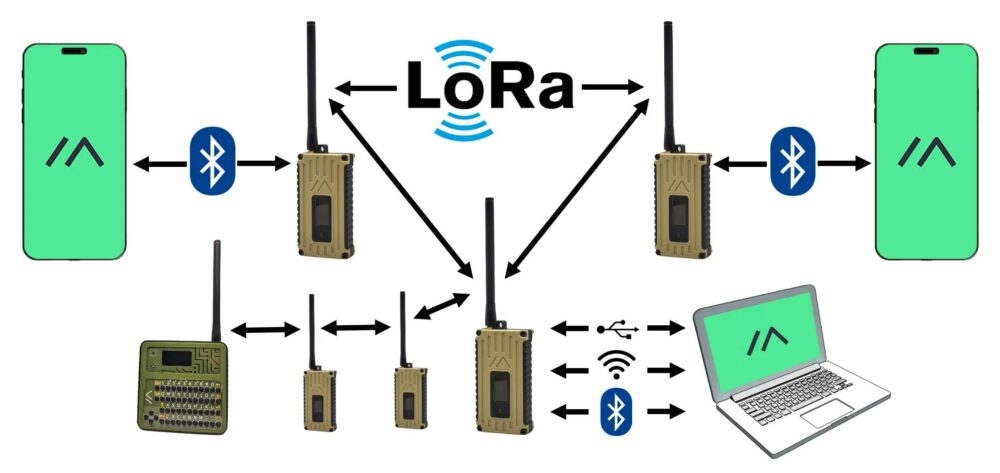

Utilisation de nœuds LoRa Meshtastic, une solution fantastique

LoRa (Long Range / Longue portée) est un protocole de communication radio permettant de mettre en place des réseaux étendus et décentralisés à basse consommation, de manière cryptée ou non, et cela de manière légale (en France et ailleurs) sur certaines fréquences dédiées à l'internet des objets (iOT).

Meshtastic

Ce protocole est utilisé par le projet Open source Meshtastic fournissant les programmes de gestion et d'utilisation du réseau.

Les relais de communication sont de petits modules électroniques LoRa avec une antenne radio pouvant atteindre une portée de plus de 200 km, la portée étant variable selon l'altitude, la topographie et les types de zones traversées.

Chaque relais LoRa constitue un nœud permettant de s'interconnecter avec les autres nœuds et sert d'intermédiaire entre les terminaux (voir schéma ci-dessous) pouvant être un nœud LoRa lui-même équipé d'un écran et d'un clavier, des smartphones, tablettes ou micro-ordinateurs équipés de l'application dédiée, et connectés via Bluetooth, Wifi ou USB avec le nœud à proximité permettant l'accès au réseau.

L'utilisation principale de l'application sur le terminal est la communication par messages écrits, entre utilisateurs ou dans des groupes.

L'application permet également la détection des nœuds à proximité, leur visualisation géographique (si le GPS est disponible), les informations sur les nœuds, la connexion directe et le paramétrage des nœuds à proximité dont vous avez les droits d'accès en tant qu'administrateur.

Rôles des nœuds de proximité et nœuds relais

Les "nœuds de proximité" ou "d'entrée dans le réseau" sont soit eux-mêmes des terminaux équipés d'écran et de clavier, ou, sans écran ni claviers, ces nœuds devront être proches des terminaux (smartphones, tablettes ou micro-ordinateurs) compte tenu des portées limitées du Bluetooth, du Wifi, ou de l'utilisation de câbles USB pour connecter le nœud au terminal.

Les "nœuds relais" seront placés à des points stratégiques comme des points culminants, des emplacements permettant d'interconnecter les différents nœuds. Ils ont un rôle clé pour rendre possible le maillage et pouvoir étendre la portée du réseau. Ils pourront être totalement autonomes avec une batterie et un panneau solaire de taille très réduite (voir plus bas) compte tenu du faible besoin de puissance électrique.

L'adaptativité et la résilience de ce système est tout à fait exceptionnelle

Tout d'abord ce système est peu coûteux, il fonctionne sans opérateur, sans abonnement, légalement avec ou sans cryptage, sans avoir recours à des routeurs ou serveurs informatiques.

Le réseau étant maillé et décentralisé, les messages circulent en passant de nœud en nœud en utilisant différents chemins en fonction des nœuds disponibles : pas de serveur central, les messages continuent à circuler même si des nœuds sont indisponibles ou détruits.

En cas de déconnexion ou absence du terminal (smartphone, etc.), les messages sont stockés sur le réseau et délivrés une fois le terminal reconnecté.

Il permet de couvrir des zones blanches ou éloignées.

Étant donné les faibles tailles et poids d'un relais, ils sont faciles à transporter et déplacer. Un nœud de proximité peut facilement suivre un utilisateur mobile étant donné sa portabilité. Les nœuds relais sont discrets.

Il fonctionne quand "tout va bien" ou en cas de rupture des réseaux de communication téléphonique avec ou sans fil (GSM), coupure d'internet, coupure électrique ou de blackout électrique complet.

Les terminaux pouvant être des smartphones, étant donné que la plupart du temps nous les avons sur nous, connectés et en marche sur batterie, et que la majorité des utilisateurs sont familiers des applications de messagerie (SMS, Whatsapp, etc.) la disponibilité et la prise en main est immédiate, que ce soit en situation normale ou dégradée. C'est un atout majeur par rapport à d'autres systèmes radio comme les talkie-walkie ou autres radios analogiques qui ne sont bien souvent utilisés qu'en cas d'urgence, avec toutes les difficultés associées dues à un système qui n'est jamais utilisé en temps normal, sauf par quelques groupes d'utilisateurs d'habitués comme certains bénévoles de la protection civile, les chasseurs qui les utilisent en battue ou encore les radioamateurs...

Compte tenu de la basse consommation du nœud, l'autonomie est excellente avec une batterie rechargeable (une classique 18650 par exemple). Il est facile et peu coûteux de rendre le nœud complètement autonome avec un minuscule panneau solaire.

Ceci permet d'installer les nœuds LoRa facilement aux endroits stratégiques (points culminants) et/ou isolés pour ceux qui serviront de relais entre nœuds distants.

Tutoriel de base pour obtenir, assembler et mettre en route des nœuds LoRa à partir d'un Starter Kit WisBlock Meshtastic :

mini serveur autonome portable sans fil

Il est possible de concevoir des mini-systèmes numériques résilients préparés et configurés pour une multitude d'usages.

Une réserve de mini-kits pourrait être déployée dans des bureaux, médiathèques et autres endroits où cela est utile pour assurer des services numériques devenus défaillants, en cas d'indisponibilité d'internet ou des réseaux habituels.

Je prendrais des exemples pour la sécurité, la télésurveillance, la communication, la gestion des documents et des connaissances.

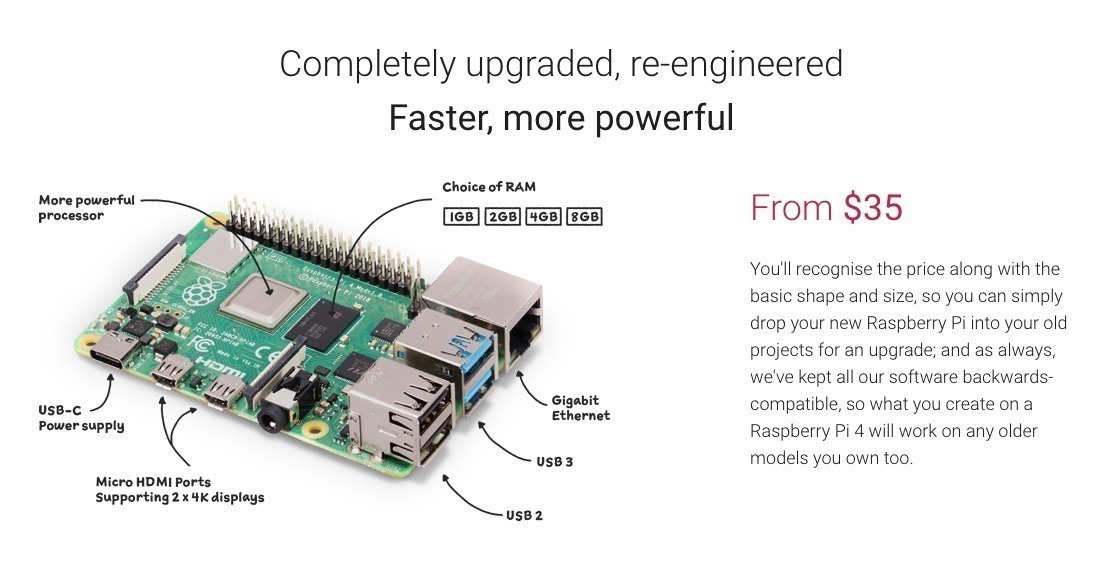

Cahier des charges techniques

- Rentrant dans une poche de pantalon

- Pouvant être déployé immédiatement partout (sauf dans l'eau), sans réseau électrique et sans internet

- Peut également se connecter à internet ou autre réseau local

- Faible consommation d'énergie

- Autonomie énergétique du serveur

- Port d'alimentation électrique

- Port pour carte externe pouvant embarquer système d'exploitation et données

- Peut démarrer sur n'importe quel disque externe branché sur celui-ci

- Entrées/sorties USB, HDMI et 3.5mm (audio vidéo), réseau gigabit ethernet, sans fil wifi/bluetooth

- Connexion et communication sans fil avec d'autres terminaux mobiles communs : smartphones, tablettes, micro-ordinateurs...

- Couverture pouvant être augmentée via antennes wifi externes à forte puissance, par réseau mesh avec d'autres points d'accès wifi/bluetooth ou d'autres terminaux avec ou sans fil

- Être à la fois un point d'accès wifi (Hotspot), serveur DHCP (attribution d'adresses IP aux appareils du réseau pour leur permettre de s'identifier et se connecter), passerelles entre terminaux et serveur de contenus web et multimédias

Cahier des charges fonctionnel

- Administrable directement via des périphériques d'interface communs connectables en filaire : clavier, souris, écran avec port HDMI

- Administrable par un autre terminal connecté sans fil ou en réseau (smartphone, micro-ordinateur...)

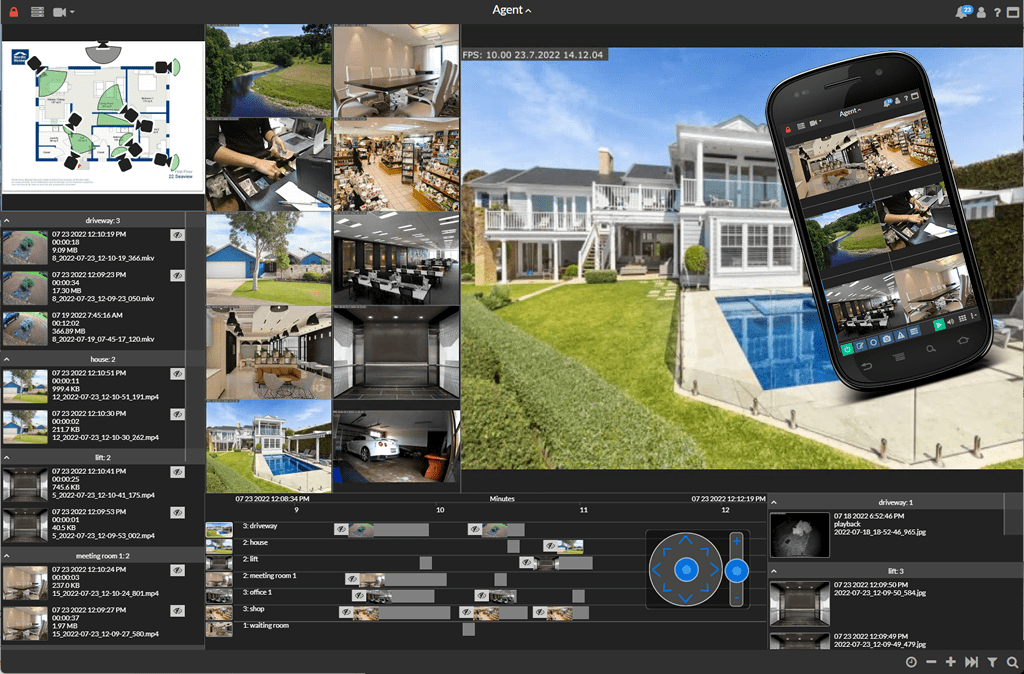

- Pouvoir mettre en place un réseau et plateforme de surveillance sans fil, en pouvant utiliser un smartphone, tablette et autre appareils sans fil comme caméras de surveillance et capteur de mouvement et de présence

- Pouvoir servir d'intermédiaire pour des appels audio et/ou visio entre appareils, messagerie mobile, envoi de documents et de données

- Plateforme collaborative de consultation, création, d'archivage et suivi de connaissances et d'activités, sous formats productibles et consultables par des appareils mobiles : texte, photo, audio, vidéo, figures, tracés...

- Serveur partagé de contenus utiles : plans topographiques, documentation techniques, de formation, bibliothèque de guides et livres numériques, tutoriels vidéo, films documentaires, mais aussi musique, films et contenus pour enfants. C'est bon pour le moral et pour les accros ultra-connectés dont nous avons déjà parlé plus haut…

Le matériel

Et bien sur au moins un câble USB pour relier le nano-ordinateur et la batterie.

Configuration, programmes et services

Le web regorge de ressources pour pouvoir installer des applications sur des serveurs informatiques. J'ai cité notamment la plateforme Docker dans le billet précédent.

Guide : Installer Docker et Docker-Compose sur Raspberry Pi

Il existe de très nombreuses solutions pour la mise en place des applications souhaitées que j'ai défini plus haut dans mon cahier des charges fonctionnel, et souvent configurées sur mesure pour fonctionner sur un nano-ordinateur.

Je vous expose ici les solutions que j'ai mises en place.

Télésurveillance : application Agent DVR

En savoir plus : ISpy and Raspberry PI: Installing the open source Agent DVR

Point d'accès wifi (Hotspot) et Communication entre terminaux

Notre projet est celui d'un mini-serveur le moins énergivore possible, avec le moins d'applications possibles installées sur celui-ci. On peut se contenter, et c'est bien suffisant, de configurer notre serveur pour qu'il soit un point d'accès sans fil (Hotspot) Wifi et bluetooth, une nécessité pour l'usage sans fil des applications décrites ici.

Dans ce cadre il peut éventuellement servir d'intermédiaire aux terminaux pour communiquer entre eux, via diverses applications clientes (installées sur les terminaux) comme des applications sur smartphone.

Guide : Création d'un point d'accès Wifi sur un Raspberry Pi

Rappelons que nous n'avons pas forcément besoin d'un serveur pour faire communiquer entre eux des terminaux s'ils utilisent un réseau mesh. Avoir la possibilité de communiquer par maillage des terminaux eux-mêmes et via point d'accès relais de communication comme nous l'avons vu plus haut augmente la cyber-résilience.

Il est intéressant de passer par le serveur si par exemple il a une grande portée compte tenu de son emplacement et s'il est branché a une puissante antenne wifi et à d'autres hotspots, quand les terminaux ne peuvent pas communiquer directement à cause de leur portée limitée, leur éloignement, obstacles ou topologie des lieux.

Enfin, il faut savoir qu'on peut également, en rajoutant un module électronique sur la carte-mère d'un Raspberry, transformer celui-ci en serveur et terminal LoRa Meshtastic (décrit plus haut).

MediaWiki : wikipédia local, résilient et autonome

Idéalement pré-rempli avec des contenus documentaires utiles, notamment des procédures et plans d'action pour les situations d'urgence, en cas de situation dégradée ou dans des situations durables de déconnexion d'internet.

Il est consultable depuis les terminaux sans fil (smartphones, etc.) des utilisateurs connectés au serveur, sans internet, puisque tout est sur le serveur.

Il n'est pas statique et peut être mis à jour pour les utilisateurs via leurs terminaux, servir de journal de bord, d'outil de suivi de projets, d'activité, de travaux...

Guide d'installation : Personal Mediawiki with Raspberry PI and Docker

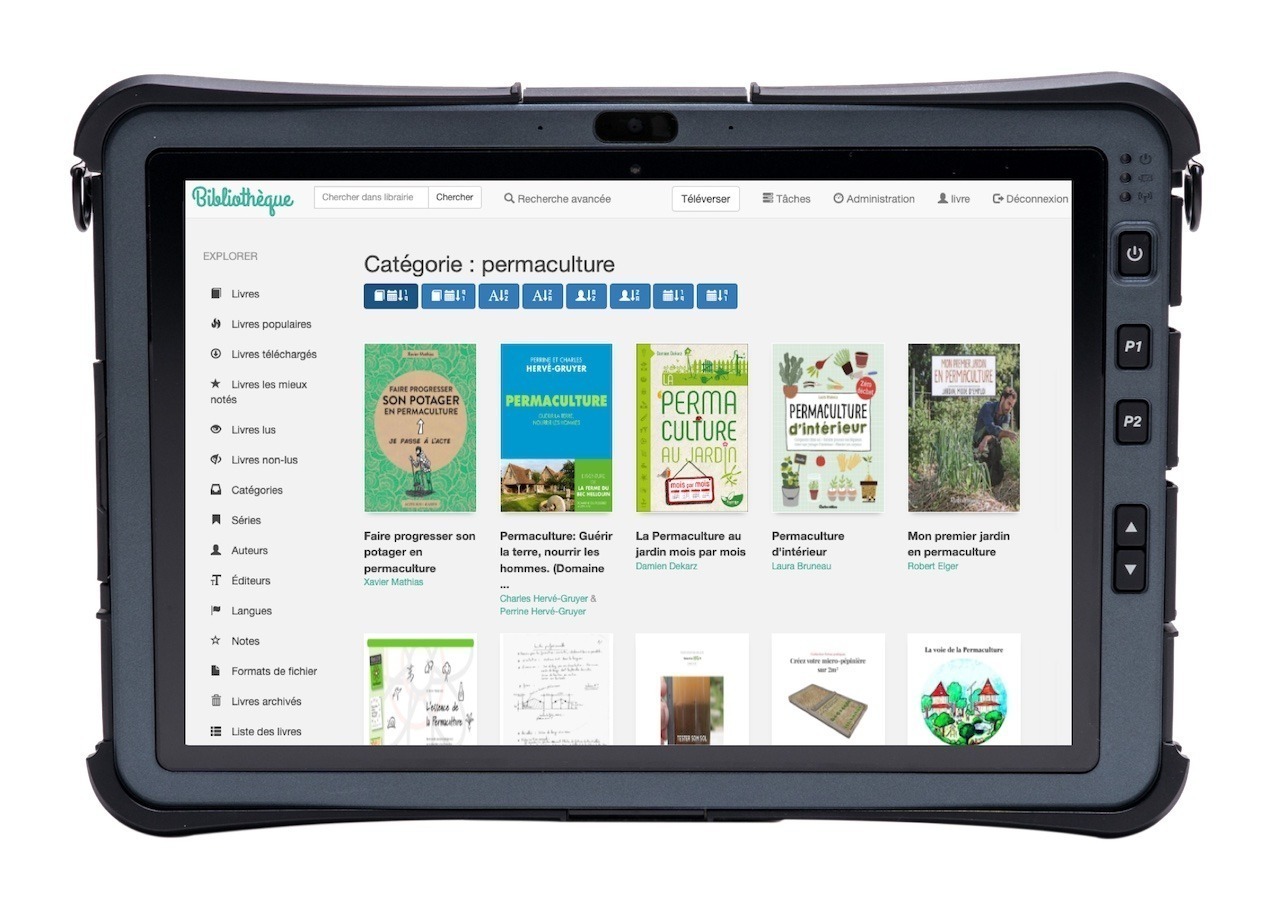

Bibliothèques de livres électroniques

Guide d'installation : Host Your eBook Library with Calibre on Raspberry Pi

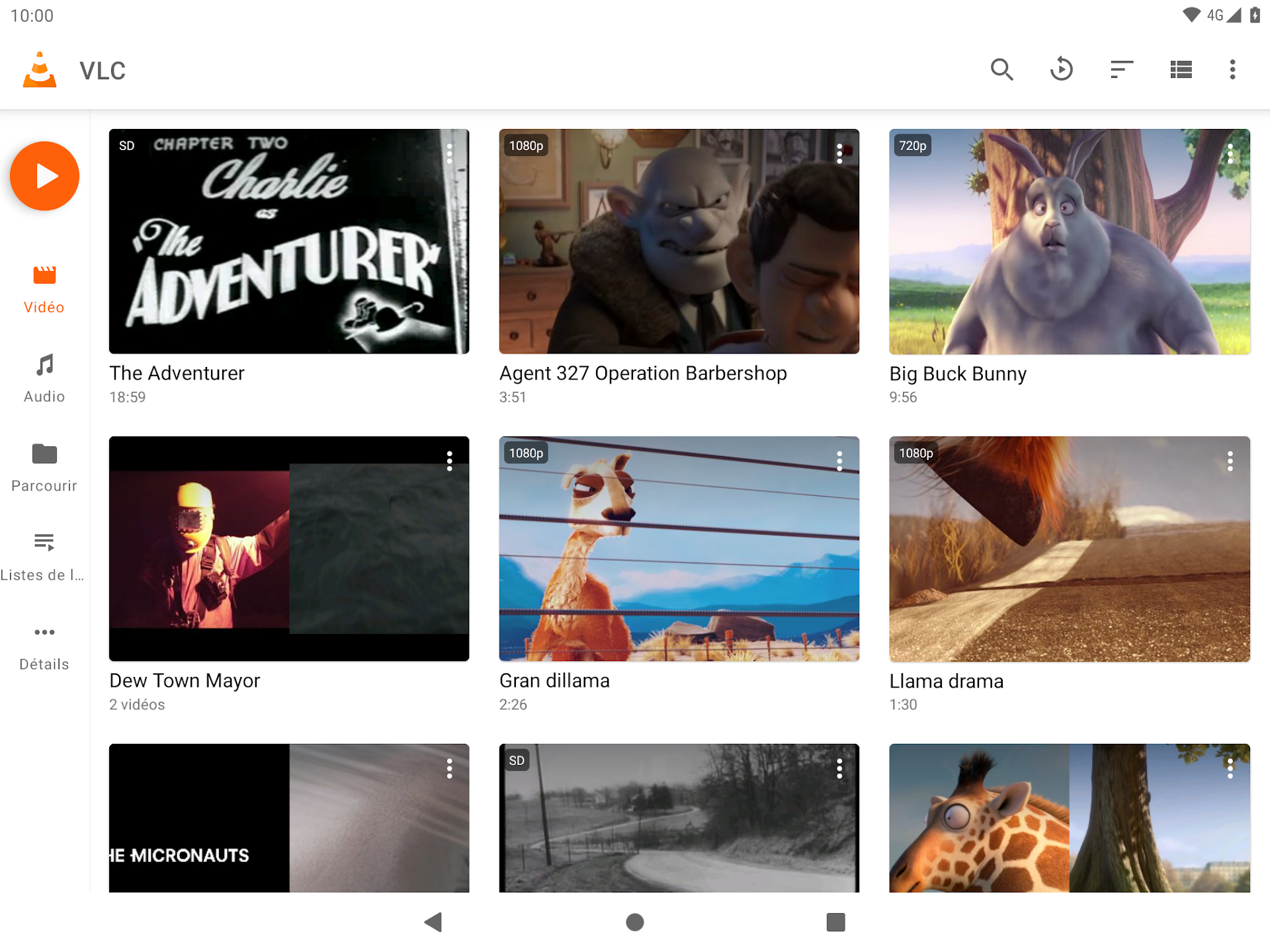

Serveur multimédia

DLNA est un standard qui permet aux applications (comme VLC Media Player) sur des terminaux connectés au serveur de détecter une bibliothèque de contenus classés : images, audio, musique et vidéos.

J'ai choisi d'installer l'application serveur MiniDLNA, version légère de serveur DLNA particulièrement adaptée au nano-ordinateur Raspberry PI.

Installation : Setting Up MiniDLNA on the Raspberry Pi

Pas de commentaire